Утилита IPBan блокирует ip адресс с которго идет перебор паролей после нескольких неудачных попыток авторизации.

Для начала проведем подготовительный этап.

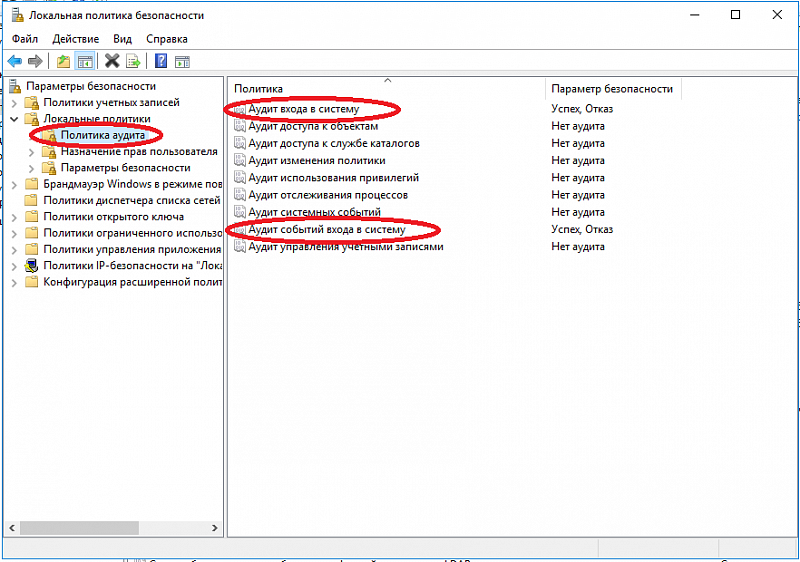

Для того чтобы в логах системы отоброжались IP адреса с которых идет перебор паролей, нам нужно включить аудит событий.

Переходим в "Локальные политики" (Win + R, введите secpol.msc и "OK"). --> "Политика аудита" и включить регистрацию событий для "Аудита входа в систему" и "Аудита событий входа в систему":

[spoiler]

[spoiler]Подготовительный этап закончен, переходим к настройке IPBan

Скачиваем утилиту https://github.com/DigitalRuby/IPBan/releases для своей разрядности Windows.

Распаковываем архив, к примеру на диск C:\ в папку ipban.

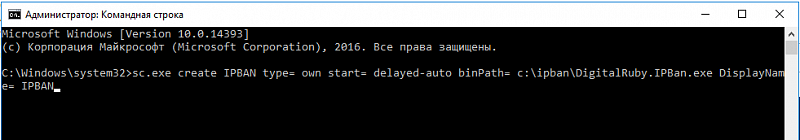

Запускаем cmd консоль обязательно с правами Администратора.

И прописываем IPBan как службу Windows, командой:

|

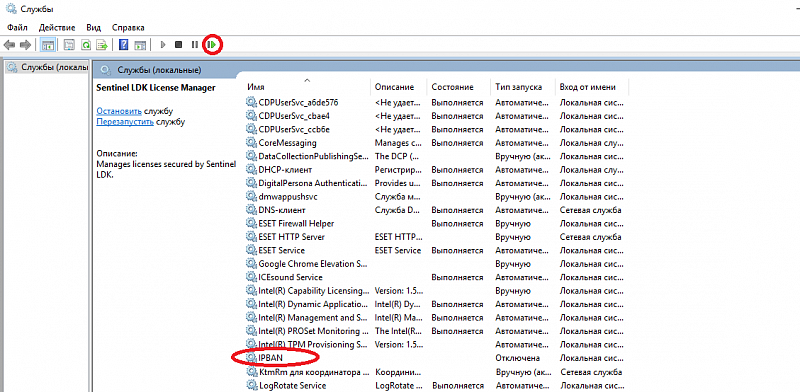

Заходим в оснастку служб Windows (Win + R, введите services.msc и "OK") находим и запускаем службу IPBAN

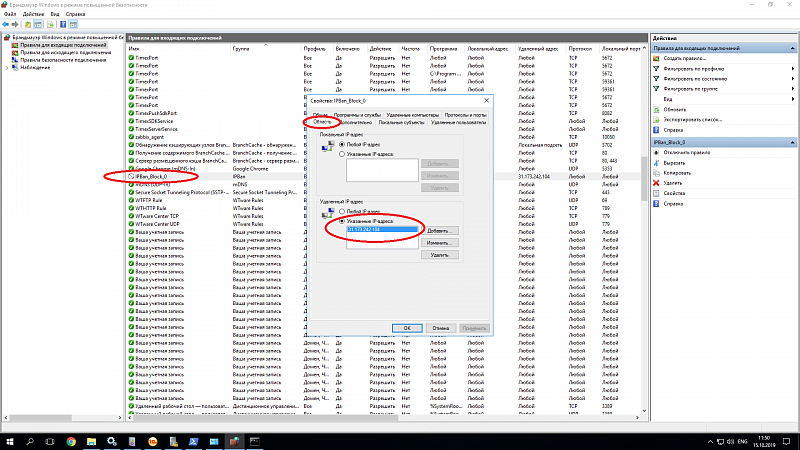

IPBan отслеживает неудачные попытки входа и добавляет правило для Windows фаервола.

Удалить случайно добавленный ip адрес либо посмотреть какие адреса сейчас добавленны можно в оснастке фаервола - правило IPBan_Block_0.

Также создаются два правила IPBan_EmergingThreats_0 и IPBan_EmergingThreats_1000 - общеизвестные IP адреса с которых происходят попытки входа.

Вот и все, теперь наш Windows сервер зашишен от перебора паролей.

P.S. Также этот способ работает на Windows 8 - Windows 10.

Фото:

"Не удалось запустить службу IPBAN на Локальный компьютер.

Ошибка 1053: Служба не ответила на запрос своевременно"

Распаковываем архив, к примеру на диск C:\ в папку ipban.

Запускаем cmd консоль обязательно с правами Администратора.

И прописываем IPBan как службу Windows, командой:

Можно ли как-то зайти в настройки IPBan (количество попыток до бана, время бана и т.д.)?

За количество попыток до бана отвечает параметр FailedLoginAttemptsBeforeBan - по умолчанию 5 попыток.

За время бана параметр ExpireTime - по умолчанию бан на один день.

Полное описание параметров тут https://github.com/DigitalRuby/IPBan/wiki/Configuration

ExpireTime устанавливает через сколько сбрасывается счётчик неудачных попыток авторизации.

В параметрах все как вы описывали, скачал свежий IPBan с репозитария и все равно не блокирует соединения, единственно меня смущает что в файерволе создается два правила IPBan_EmergingThreats_0 и IPBan_EmergingThreats_1000. Не знаю правильно ли это.

Тоже скачал новую версию 1.5.3.0 блокировка работает, правило IPBan_Block_0 создается и в него добавляются IP.

Правила IPBan_EmergingThreats_0 и IPBan_EmergingThreats_1000 появились в утилите начиная с версии 1.5.2.0 они нужны для блокировки общеизвестных IP с которых происходят попытки входа.

https://github.com/DigitalRuby/IPBan/releases/tag/1.5.2.0

Сейчас получается так, что сколько бы я не пробовал неправильно пароль набирать при входе по RDP, при следующем входе с правильным паролем меня пускает, хотя по логите должен был после 5 неудачных раз заблокировать.

В событиях мои неудачные попытки соединения отображаются.

[img]data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAyEAAAJBCAYAAABRbbodAAAgAElEQVR4Aey9PWgc25Y2fMIJb6jwOzDBZ3iDMUzwGd7kCiYYwQ2u4AYjmGAQE1zECQ7CgRFODo2DQ+PACAcHocAgB4Z2YGgFhlYikANDOzggB4Z24KADBx046MDB+ljVeuSnl/auqv6R1Op+CrbWXr9711OrqvdSVXX/9OCXI1MTBsoB5YByQDmgHFAOKAeUA8oB5cBN5cBPPND5n11TEwbKAeWAckA5oBxQDigHlAPKAeXAdebAlSLEtAkBISAEhIAQEAJCQAgIASEgBK4RgWQRcp1Vj2KrqlYOKAeUA8oB5YByQDmgHFAOrHYOqAjRI2h6BE85oBxQDigHlAPKAeWAckA5cKM5UFqE/Mu/7piaMFAOKAeUA8oB5YByQDmgHFAOKAfmkQO4AzZREdJ93zVvZ++71jk9s/bJmbWOO3b0um37L1sqWFS0KQeUA8oB5YByQDmgHFAOKAeUA9kcmLoI6Xw4t5//tlW0+/9237y5bP+FipB5VIeKof8yKAeUA8oB5YByQDmgHFAOIAdmeTd8/a/rs7ib+89rHogzdREyGJqN2tBab7t23h9Y93PfmodHl5PEIKI6gZQDygHlgHJAOaAcUA4oB5QD0+eAVxFYuE9CG781iiJiVn8cu3nFwT5M/DjWYDi0wbeh9QeDywKk+6lvjecHKkJ06y2ZA7EERzKLTn9BEnbCTjmgHFAOKAeUA6uRA7Mu/tn/p59+sqqGIgFFDPKM48CmDo1x4DNREeLvghwcHlnjSdN2ft21nYd7tvuoYbu/NW3vab0iJC5IwWMHRZfrhNLxXa7jqfNTx1M5oBxQDigHlAM3mwOzLv7Zv6oAcT2KhFg8cBy3QSzYg0Z5jHNpF38xnQeISeZFSH/gd0FGd0L6XwfW89Yf2N7v+8n/gscYHt83yC/YSx5y0ZtN8OvAW8f27h/D68gLxVReKAeUA8oB5YByoH4O+HoKC/dJKBb/7M9FRioW6+GPY8Vx4BsLjsi7XYxz6TtREfJuvAgpCpCLImT3SbNWIREXpjk+J2cg3Cby0c/1qY3liMEUPpDl+CjnuNA5RRxQ1nE/p4fcaWqDPNpBPq0P4sE/8lEOfW7cMj10iAkKeSomdLCNNKeHPBcTcWCX46O8Kh7sQWGPcVI869Svf9EWVsJKOaAcUA4oB5YhB3zNgIX7JBSLf/bnIiMVi/XwB4Ych31ReICyzvsxDvSTPY51emaNp/u2+7gxehzr4pGsvccNazzcsuYvG0Vr/LJha/9n+8rC23cCG++QyybRxRiIBRr1zOf68AVlO5dhg54p67hf5ldmV6aLMdnW+5gXy6tkKT37cx+2THP6KGee+x4LG8eN8mjDPPej3yQxYVsWbxId4oFGX5f7VqaHTlQfpsoB5YByQDmgHFi9HPB1Ahbuk1As/tmfi4xULNbDHznHcaJvrgBxuxgHvhMVIcVvg5x2re3tpGst/52Qt2e2/2THWs/Wrf1iw9qHG9b6bc28EMGkmfoO+AbZBVvw3Hc9Nu6zDDFSereDnn1SfchSPqyr0vM8UmNDVmWHMWFfxrMO84MMfC4O5gEKv8jHOCl9mY3bsw/3MSZotOW4ORuOF/0jjxiICx52oJBH6nps0Talgw1o9IUPaEoPX9HV++DRMdcxVw4oB5QDygFfG2DhPgnF4p/9uchIxWI9/JGDHId9UYCAss77MQ70kxUhJ2c/CpC3owLEf6yw+euGdQ4fXC76jx7/pZBh0kzjIot57rsPtrJ+1FXxuZjRj+0m0bEtYjh1OTfoIGOe+xyvyhZ+TuEHH/DQQZ7zgTzlx7qUPsZO8TEGbCJlO+67HbbYjzzbVelcH20iP028XFyO7XHBw150/LwRHsJDOaAcUA4oB1YtB3x9gIX7JBSLf/bnIiMVi/XwB94cB76x8Ii828U4l76TvBPSftu5vPvROj6zI/+19Ded4hEsFSE/Cg0/SL75QcOGAwga5cxzPxWD9bk+/DAeeLcvk0FfFRd2ubgpeVlMnhP3y3yuQ4exOXbcl0l0iAcafWNs8LAX1YetckA5oBxQDigHVjsHfO2AhbtTLPQjZRvvY/HP/u4T7ZhnPfyRfxzHfTA++6fkMQ7sJ7oT4nc9/PErp158HL3uWOf3Nes8XbPzl/es9WTNDh6u2dFl+6l0wes7hY13EDKnUV7FR1/wKT/omKbsXIYt6iF3WmYHP1D4VfF17TA24uV4zBN2Ob7uuLCLcTh+zobl6GPe4J0iVpkO9rDN8ZBzXJZBDlndeLArmyPron0Zzzr1V/uDSMdfx185oBxQDqxeDviaBAt3XuSjCABlG+9j8c/+sC2jiAN/5BzHgU0dGuPAZ7IixAuPiwLk4HXbDl61bXC6XjT7sm2Dk/WiGPGCxNvRw/EiBDshunonkI65jrlyQDmgHFAOKAeUA8qByXNg1sX/rP44ZvOKM1URcvSmXdz9QAGy/7Jl5y/uWffwZ+sfP7Cz52vFS+n+Yro3FSGTJxoOtKiwUw4oB5QDygHlgHJAOaAc8MW/302Ypq3/dd3dp/KNdzDmFWeqIuTgRau4+3Hwsm37L1pFG77fMG+4E9J7dc/QVIToxNHFUzmgHFAOKAeUA8oB5YByYPoc8ELiNhuO3axzQJypipC9J03b/a1pu4+btuO/FfK4Udzt8GIj1zCg6PTJJ+yEnXJAOaAcUA4oB5QDygHlwDLkwFRFyDLsuPZBJ7ByQDmgHFAOKAeUA8oB5YBy4HZyoFYRAiPR7ti3EggP4aEcUA4oB5QDygHlgHJAOaAcmD4HSr8da5oXYOQz3YtDwk24KQeUA8oB5YByQDmgHFAOLHMO+MvtKNwqi5DilXr9EQJCQAgIASEgBISAEBACQkAITImAF1e+TVSEwFh0+ltOwk7YKQeUA8oB5YByQDmgHFAOrGoOqAj5U8m/qsmv/VbuKweUA8oB5YByQDmgHLidHFARoiLk8jaYTsLbOQmFu3BXDigHlAPKAeWAcmDVckBFiIoQFSHKAeWAckA5oBxQDigHlAPKgRvNARUhSrgbTbhVq/K1v/rPlnJAOaAcUA4oB5QDyoGrOaAiREWIihDlgHJAOaAcUA4oB5QDygHlwI3mwMIVIT/99NMlANxftAqS58b9RZun5nO18hYmwkQ5oBxQDigHlAPKAeXA7ebAtRch0yzQ3Wcav1mSCWNOMi58Zhn3tn2xD6C3PR8fH3MBXYQ5aQ63e6ES/sJfOaAcUA4oB5QDy5UD11aEYAHJdJGTx+fp8wNd5LnOc25xfyM/z7HqxLrt8evMUTbLdRHU8dTxVA4oB5QDygHlwM3nwLUUIbyQLOu7Lqf3ZIg62LN8HknD8biPOWBcjJWyYR3bo880xuV43IddLjbks9DceDk5xnI9GmSz0jgmx8NYTF3PfPRnHWKxjO1jP8WzDPFEb/6iJcyFuXJAOaAcUA4oB+5+DtxaEcLJg8UdqOu8H3n4sByyWSjHy/UxJ6bowwc0NZeoy/Es9z54UMSOPOSTUowBCn+OH3VuAz0o/GahZbGiDjwoxo18lEc9+EjhFynsolz83b8Y6hjqGCoHlAPKAeWAcuDmcuDWihBfzHHzg44FXqSsi/15JAvGi7F5fuizDfwiTc0JNtAhHijLc2PAFhQ+s1CPxf7gcxS2UQ/5LBQxUzGiDjwofJj3Pje3YT5lizhMcz5so/7NXbSEtbBWDigHlAPKAeXA3c+BWylCePHnSQQeiz0kFuRsE/uwnZbyGDF21GGM3Dxz9jFuGT9NbMxrGhrnDD43jzh32E8zdvQpixV14EERCzzopPKcX4wDXvTuXwR1DHUMlQPKAeWAckA5cPM5cC1FiB9IX8zFhgOcW+jl5IiX84d8Glp3TJ5DzifKeT5Rl+MnlfMY0/SnGY99uD/N+NEnFy/KwYMiDnjQaeTsy32PFXnEF735i5cwF+bKAeWAckA5oBy4uzlwbUUIkiK3aHM5N7ePtuBBq2JCX5fy+LGPGCxnGfpOeX4p+2gDPmXLsWDnFH34QDYrRTxQxMvNA3aRwm8eNBW77nx4/FwclsM+F9/1bB/t4C96dy+COnY6dsoB5YByQDmgHLj5HLj2ImSRD2puQZmTL/K+3NTcUtikZLc5n5saW+Pc/AVLmAtz5YByQDmgHFAOLEcOqAi5uMvACX2bi2qeh/rVJ5mOVTVGyiNhpBxQDigHlAPKAeXAouXAShchi3YwNB9dIJQDygHlgHJAOaAcUA4oB1YhB1SEJO6ErMKB1z7qAqccUA4oB5QDygHlgHJAOXBbOaAiREXI2O+E3FYialxdBJUDygHlgHJAOaAcUA6sTg6oCFERoiJEOaAcUA4oB5QDygHlgHJAOXCjOaAiRAl3owmn/3Cszn84dKx1rJUDygHlgHJAOaAcyOXAVEWIO6kJA+WAckA5oBxQDigHlAPKAeWAcmDaHDCzy3+G//TglyND88qFlT6ANiEgBISAEBACQkAICAEhIASEwCwIoK7AnZJaRQiMRevfYpu2Qqzy84Ov41D/OAgrYaUcUA4oB5QDygHlgHLg9nNARcgNvRPiQF9HwqsIuf2T6DqOq2LquCoHlAPKAeWAckA5sMw5sLJFSNzx6z7IKEJQNMybYv43vV8Y9y5TYaaL/F3OX81d+ascUA4oB5QDdzEH4vprZR7Hijt+3QfPx8MY8ypAPB5iIXbVfnXfndneoz3b/t9t23u0a87Dl6nLPdbOP3ds9+GunZ12knbs037TtsaT5sSt9bpVGfvs9Mwq20nH+l/6lbF4zt6vwsxt7v+9M1G79w9dECPO4pUTygHlgHJAOaAcUA4gB+L6a25FSPfPc9t/c71AN39v2NHLo4kXnb7zcccBSBXtvG1b+031ojnG8fFchqJh3hTjVe3X3uM9azxp2MHhQUG9wOi+Hy9EigLkScOaT5sFvm6/88uO+b5jnBT1AmT4bWgDb4OL9nVgfW/9H633ZWC9L33bebRv55/6RdGSiscyL0Ds+2DUbGDGzeU2tO77rnXedqz36bx0nhzX+1WYuc29/zm/bHvPB7b3x8Aa3g4H1vT2Yrzd/8c4pnFM8dd7bRC+wlc5oBxQDigHlAOLnQNx/TWXIuTsw7n9/EvL1n8rX7TOmhxb/7VVLI6nKUTijteZS/fDme282LbNdw9s/0Vz4oUuxphXAeLxEAuxq/Zr67+3bP/ZftEuC5Fff9wRuSxAfm8Whcr+85Gt+3lsjJOiXoScf+pN3Aq/indzOiedH0VIUXSEQsSGdvbuzIbD4agQ+Vi/EKnCzPf13n+fX7aiADkcWOf9sMC/OAafzI7eDItipHE4LO6apDCSbLEviDo+Oj7KAeWAckA5oBy4mRyI66+Zi5DORQGy+25oDx5ffxHi//n2/9JPWojEHa9KOC9AGn/s2dbHddv+uG5bxw+s9XzTesc71Lat/2f6LgkW8MWC9c+uNZ/tz9QQBxTzr9qvvYe7xeNYfpfD28EfB0Vx4fKzk441L+6AuNwLELfxR7c2/7ZhB8/3K4sQLwImbVMVIYlCxHOBGzCpolWYub/f2UDzux9Hb0cFSPdD3zqn534YbDg0a/zRs73n9YuQWfOgat+kv5kLqXAWzsoB5YByQDmgHJgsB+L6a6YiBHdAigLkzc0UIf7ffP8v+aSFSNzxZOK8a9nZq52i7f2xYVvv1237y0ZRiOx+37Sdj5vW+9yzvddm6y+6Nvx0YOdv95ILdR8PY/iC1Ref/ihSnYbHlkAL34s7B5MWIX6nY/fXnVEh8nvTmr83i2LD3xNxDP1xraIA8SIpFCDui31I0eJxrOHQWq/bY61z2rVUQ7EydRHChYj3vw9sOOjZoN8ripHUHFOyOrnA74R4EbL/cmAHr3q29c+m7T5uW+e0VxQijWdt2306sPt/q1eAzysPUvsl2WQXQ+ElvJQDygHlgHJAOXBzORDXX1MXIZcFyOnAHngB8nZUhKw/aVuuuU/ZwfYCwx+5Kmt+B6T1qlW8tDxJIRJ3PDWP3umeDT/7Y1cHtne4ZbtvNm3784btfd+ynQ8btnuyYXvP163/bs+GfzaKVlWEoGjwxefOo+ZUzX0RBxTzr7NfZ+86RSHieLm9FyLFnZHfm6O7Io/2ipfRt/9n2zb/vmEHf+xb90N1UnIRUkzQrChGUGx4IZLq1ypC3obHsS6Kjsv3RAq+b/Z91PyOCDCponUwu//3tqH5OyBeiPg7IXvPegXtfRnt8c7DA9v57dzu/6N+ETJLHlTtm/TVeSuMhJFyQDmgHFAOKAduPgfi+muqIuTyESwqQNZPzNZPzQp6YqOi5M3Q7r8a2M+Hfds7GdjG0/KFohcfXmT4Arl4j+H5fvGeAgoPp0cvji7fXfBvZ6pbiMQdTyVf/33Dhv2W2ZemnZ/uFW3n86bt2bZtPfXHsbbs7OXOqF3cMakqQnwc37yQ6H3ul7bcXZLiv+dT3gnBfvq3XflL6f7tV46Zv/Ox+fdNW/+P9aJt/OeGbf5jsyhAzmsUIB43VYR44RHvjDDvRcmkRcj6f2wUdz3abzrW/P1orNn3nvUGbTs4qf/OTp1cQAHiFC+jF0XI84F1P44KkPbbc9v8n6ZtP+nZ/b8d1CqC5pUHOK6iN38RFebCXDmgHFAOKAeUA5PnQFx/TVyEjBcgg6LYQOGBIuT+8dDuvRrY2mHf/uVZz356cm47b/q1ipDinYWL9xRQiBQvS/sL02gXL1r7f/T9rkidQiTueCp5eu8aZt/aZv39onXe7tjOcNN2vmza/utts2+tK61zuJ1cfPp4PoZvTn3xefCiNVVzX8QBxfzr7Bds/duuvPhY/+u63f+3+5ftwf/3wDb+tmH7T+sv5D1mqggpJpr548VI3SKkfdwefzH98k7Ij7sfXoDYsGdn/X3bOrlnncz7Odh/0DqY+eNVaJd3QZ4PrP1u9G5I513fNv+7aVu/tm37Sd/u/638/RmMPWseII7o5Bc/YSbMlAPKAeWAckA5cHs5ENdfExch/i1YO8UdkIE9OB6O7nxc3AG5/9bs59dD+8uLgf3LH337l6ejAuSnx13bed2rVYT4nQ7/ilhvxWND/g6DFx0oQC6+vcnvlriNv9PgX+fqhUhZYsUdT9n2Tr0IGd0J8ceyGsebtvNtw7ZfPbCzk53iDonfJUEbfmpaVRHi4/hWFBLfzeyijb6ytnnJQ56i7ov5eiz0ndbZL7fzl9AdL7/jce//3LssQIpi5N/vF0VI3d8HwfixCPnpw6j6aL1pW2yumagIeZMqQkYFyOBb17r9IzvrH1i3f2Ctz7u282Hdtk7vW+dD+osCMOe6mN3/e8vQ/Ct6d5+Nmr+M3v1zUBQgm7+0bPu3vm391rcHExQhqWPMslxucB7w/qh/exdUYS/slQPKAeWAckA5UC8H4pp14iLk7M/z4qt4mx9/PHpVFB9vzNZejQqQv3gBcnEHxAuQn349s51X9YoQvxNS/LbFxbsLVQVI8ZL6P3esVfH7IXHHUwnDRcjB8aZt/fnA1t/es9aLbfOCwz6PtzpFCIoGX0D6XYDtpx3beHJ28bsZzct3JlzXH/Rt8/j+mMzlRQFzUXwgHuZfZ7/8UazGb3vF41f3/310B+TB/31QPIblfFGU/Pv94l2cohA5KX9s7nJs/52QixfTR+VH+d9pi5DR41h988fv/HGsxuFeUXBsv7tvWxet8XXbGv0d2zqpLkTqYOaPV6GhANl56l8TbNY67trmP1vFHZCtx33betSzB//544sIgE+KIg8cN2+bb+7bWb8zdsxRhLge+eJ9FSH1LnIp3CUTdsoB5YByQDmgHLjdHIjrr4mLED+AKEQaH81+PjZbe2O298Fs7/3Q9t4Nbfd0YLsnA9s57hePYXkBsvOyXhHij1f5YtMfxym+fvWkU3wblhcbzuNxLd+RugWIzznueDIRTxo26B/Y3h/rxeJw8/C+dV5t2/BjY1SAeCFCbfipMdGdECw8nfJC0/n+oFcUILkiBPP1RTD6dfbLH8FqPN4buwPiBYi/D+KPZvljWH435N7/O7o74u+F1C1E4p0Qv/tRLNLncCfEf1W9eAl96N+C1Tcbert4/OrLQVGE7H7etr3+jh1937fGcMcOhk1rfN4uHs1ijGK/Ti48+M+moe38PjC05suB7T4+ss1f2uYFyGbRvAjZHTsucUzwV4qQ43u2cXzPOl9Gj6qlcgN5oyLkdi+eOIaiOg7KAeWAckA5oByYPAfi+muqIsSB919I9xfNd/80W3s9tN33w4J3Wa5VfTvW0YsD2/11t7R5cYICxG2rfssCSRJ3HPIx6l+3+65hR4f+gvam2afGqAC5LDwaZl6QXDQvTqoex0LRgMUn/rMdixAvPvY+78z9TojfVeJHsIoC5B+bxV0P/wX63V92ihfS/W7Iz//6c3FXBIVI57j8G59iEVJUICV/JrkTUhQhReExXoB4IeKPYPmjV9z2B3u2/210h6Tqkaw6ueB3NtC8APH3Prztvx7Y0XHfNh92bfNxzzYf9mzj11mKkNFx33r74PJuCOcG8sULERUhk1/wxs7vih/IlK3wVQ4oB5QDygHlwPXlQFx/TV2E+EHyOyJFIfJ+aP5bId6/zoPnRYffJfE7IN6vegSL5xJ3nHXod4/3ihfSB/71ux9/NC468NW80FcVIR7bt6II+Ta04UW7XGhe8GN3QsjO7Xnx6bEwX6dV++XfhoWX0H8UIJuXxZvfKfE7H154FIXI//Oz+YvqO/+7XTzCxWPFPhchXmDUab6Ydr8YK/L+dc2jux99Kx7HGvas/Xr0OFbz6UHxSNbe4a51v+xb4/2G7f65URQlVQWIj1OFmdugAHFaFCAX736gxtp7dnZZgGz8em4P/rP8nSTsX8yDreP75gVIcSckkxvIGc4DxBO9voulsBW2ygHlgHJAOaAcmF8OxPXXTEWIHxgUIv6y+k0UIf4S+qQFiM8z7ngqqVCEXBYaF78FUsZXFSEoGrD4xH+2YxHiC00UIlh0grov4oBi/lX75T9K6AWGfxWv063/2rT9Z82x3wFBUed6L0AK279vmt8pwTgpiiIEjwuBHn0189b6ajYYDIofePQfefRWtwjxd4H4ESwbnpt989aldmb27cxaH3dH345V46V0348qzNyGixB/8bx49OpRz/xxrIOXHVv/R8M2fjmz9V/Pbf0XL0LS35IWcUMe4Nh6EXL2pXNZnLqccwP54nIVIfO7EMbjIl7YKgeUA8oB5YBy4HpzIK6/Zi5C/IDh0aybKEKmKUB8jnHHU4nWfbNXfPNVWdERde0/tpILdR8PY3jhEBefvNDEgjRHefE5aRGC3wfZ/t9t2/rHZvE1vN0PV38Jvbgj8suOuZ3/YKF/M5n/yCH2IUUvi5Bw5+Yvf5qheRHij9Ch1S1C/Ju88A7IqPhIFCCDM7NBp2hun5pjSlYnF8aKEH/s6tGo+aNXG//s2Pr/tIriwwuQ9X9OX4SkjnkuNzgPUvsl2fVePIWv8FUOKAeUA8oB5cD0ORDXX3MpQvyAeCFycDz9xOocVP9a3kkeweKYccdZh37nxbalWvtw27zYaD3btKOnm3b0+4Yd/LZh+4/Xbf/RenLxiyIERYMvIGdpiAOKOdfaL385/be9ogApKyzab1rmd058Qe/FC8bI0eKl9yf+VcmTtdaro8rYPo9JW26eUV4HM7+z8eA/JmgT3AmZJQ/ivoi/3muO8BW+ygHlgHJAOaAcmE8OxPXX3IqQRT9Acceve74+HsZA4TAr9XiIgdg3vV8Y9y5TYTafi8ldzgHNXTmgHFAOKAeUA8qBm82BuP5amSLkphONi5B5jh2LkHnGVqybPRmFt/BWDigHlAPKAeWAcmBVckBFyA19TWdxy+Ka/qxKsmo/dWFWDigHlAPKAeWAckA5sBw5MHER4g5qwkA5oBxQDigHlAPKAeWAckA5oByYJQf4iZ7Sx7Gu6R/5CisEhIAQEAJCQAgIASEgBITACiKAO1ulRQiMRJfjNpiOo46jckA5oBxQDigHlAPKAeXAIuSAipAbekdkEQ625qCLjnJAOaAcUA4oB5QDygHlwCLkQGkRMsszX/LVM4PKgcXJAb/byxccHZvFOTY6FjoWygHlgHJAObAqOcDrkcoiZP2v66YmDJQDdzcHvPjgk955v9jpmN7dY6pjp2OnHFAOKAeUA3ctB+J6pFYRUqxgwp/u+655O3vftc7pmbVPzqx13LGj123bf9kK1mKFgBC4LQTiSc9FyG3NSeMKASEgBFYRAV80ahMC80bgruRVXI/MVIR0Ppzbz3/bKtr9f7tv3ly2/0JFyLwTTPGEwLQIxJM+FiHOqwkD5YByQDlwvTmAO9B+LRfW14v1KuF71/KK83+mImQwNBu1ofW/Duy8P7Du5741D4+mXS/JTwgIgTkj4Bdj3/iifNcuWjx39fXhrRxQDtzFHNB1V3l7HXl71/KK1yMzFiFDG3wbWn/wowDpfupb4/nBnJdRyxnup59+MrTl3EPt1SIg4Bc93/jid9cuWjx39fVBrhxQDtzFHNB1V3l7HXl71/KK1yNTFyH+LsjB4ZE1njRt59c923m4Z7uPGrb7W9P2nk5WhGAhHukiLOCuaw6+r9qEwE0g4Bc93/jid9cuWjx39fVBrhxQDtzFHFjV6y6v7e7icVv0Od+1vOL1yExFSH/gd0FGd0L8cayet/7A9n7fn2htlVqQp2QTBV1g42XetwWGfWWn5hdQ3/hCWnXR4g8N7nMM9bUQVA4oB5QD9XNgFa+7/vmhHKmfI9NgVZVX08S8Th9ej0xfhLzrXhQgoyKkKEAuipDdJ82JFnypRTnLeBGEwCxjW9ezju3Rhw34nD3LMUZKFuMhbk6eiwF76BEHvFPeUnKWoQ8f8E55i/KUHvbRNidnO/Tdtiw2YonOFwG/mPjGF5Wqi5YfJ7b3fkoWbe4y75jc5flr7tf7QWQc2ssAACAASURBVC98he+sObBq191l/8yYNR/m5V+VV/MaZ15xeD0yfRFyemaNp/u2+7hhO7/uXj6Stfe4YY2HW9b8daNoB4+3bPC1X7qqigtTN07JWB71kceAkDvN9WHL8SGDTxUf7XL2ZWPEGJFn36gDD1o2flkc1sUYudhRDr+yWNCV+XIc9adHwC8cvvEFpOqi5ceF7b3PMu+jsR1koNGPedgwZT3iuj7K4cM2UQZdHep4oNWxl40WpMoB5cCkOXAd111c90B5TpA5hZz7LmM+Z89y2KdkGAO0zIZ1KXvInFbZQg8f8E4hS8VJ6WE/SQy2RUxQjof+vGlVXs17vFnj8Xpk6iKk+G2Q0661vZ10reW/E/L2zPaf7Fjr2bq1X2xa+3DDWr+tmRciZZsfrLixzPvc3Jb1kWdb2JXRlD3mA78qPhcj+se5Mh9jsC90deYBG46NPuIgNmj0YTvYgMIWPCjkTKMOfKTso/58EfALhm984ai6aPnxYXvvQwYKPfOpfpQxz3Fz8WAfKewjhV2U53gUH0xztpJr4akcUA5MmwOzXHfjmLjOgUIf+Sh3PWxiH7ZOYQPZpHxZjKpY7JuzzckxX1DYgULOY0AGG9AqOfRlsaCLMdl31n5VXs0af97+vB6Zvgg5OftRgLwdFSD+Y4V+B6Rz+OByFXX0+C/WfLhxyac6fnDiBhko9OBBJ5XDL1LEiRR2kOf4unKPM4ktxgWFL+i85ZPMD3MAxVyYRp3zLOM++6k/PwT8AuIbX0iqLlp+XNje+5CBQs98qg9ZpCn/1Djshz58QV3ODfIqyoVH7Ff5Sq/FqHJAOTBJDsxy3fVx+BqHayEo5sF8mT3smKbsU3ExF+hSfEpWZyzMAbHhE/mcHOMiDuxAESdlBxtQ2IIHhZxp1IGPlH3m1a/Kq3mNM684vB6Zughpv+1c3v1oHZ/Zkf9a+pvFL0KwtPPE8A00yiflc3GivGzMaBt59o068KBx/nXlPMYsMaJvXR52ovNDwC8cvvEFpOqi5fnC9t6HDBR65lN9l6XkKX+Mk7KHDLTMHzpRLRKVA8qBRcmB67ju5q6HVXLoI81hBTvoq3i3y9lEOWIyhQ0odOBBp5W73zxixPGZ5/jch828aFVezWucecXh9cjURYjf9fDHr5x68XH0umOd39es83TNzl/es9aTNTt4uGZHj9Cu3u3AMssPTtxY5n1ubss82+Z0KRuMybEgA035pexZxj7cR0ynbF8ln9Q2xgPPcXheLMfc4BP5aAu7MjlsYqwUz7bqzwcBv3D4xheQqouWH0+29z5koNAzn+qzjOOk/Mv0HCfXT/ljHFEtRpUDyoHbzIHruO7ytdD3DTwo9hc8aF15tKvLu920Y7HvpDHq2vMYcZ8miRF96/Kwmwetyqt5jDHPGLwemb4I8cLjogA5eN22g1dtG5yu2+B0w+zLtg1O1otixAsSb0ePrhYasyyxPEluY7utcW9jXzXmciDgFw/f+CJSddGKF2H3ZZn30RCX9Wyfk1f5RX1ZHMwFFL6iWnQqB5QDi5ID87zu4nqIax4o7ytkoK7zfrQBD7tok/Mrs6+KmfJNyTA2dBwXfdiAhy1oSh59Ig9fp/CHDXRRPgnPtrP2q/Jq1vjz9uf1yNRFyNGbdnH3AwXI/suWnb+4Z93Dn61//MDOnq8VL6X7i+neVIQsx4JWe3H3EPALiG98IblrFy2eu/paVCoHlAN3MQeu47obF8k3hcttjXtT+3eXxrmOvLrO/ef1yNRFyMGLVnH34+Bl2/ZftIo2fL9pw/d+J2SnuBPSe3Xf0OZdhNy9paBmLARuBwG/mPjGF5W7dtHiuauvBahyQDlwF3PgOq67t1UM3Na4d/G4X/ecryOvrnPOvB6ZugjZe9K03d+atvu4aTv+WyGPG8XdDi82cu12lmAaVQisNgJ+MfGNLyp80fK+mjBQDigHlAPXnwPrf10vrsfC+vqxXiWM70pexfXI1EXIai/rtPdC4O4gEE965/3i7BctNWGgHFAOKAeUA8oB5cBN5EBcjyxmEfK1Y73jnUTbNhuM/qt7d5aAmqkQuF0E4knPRci8Z/Yv/7pjasJAOaAcUA4oB5QDN5sD8/48v454cT1yq0XIsH9uZ692rrTeya4NPx1c7v/ea7P1F91Cdv5271KujhAQAtUIxJO+ThGy/eu+1Wn2fXx8fejc7IeO8BbeygHlgHJAOeA5cBe2uB651SKkd7pnw89Ns2/tsdY53Lbhn41kUxFyF9Js8eboL9Fh4z5ky0zjSV+3CGk8bVvjWb7tPDwoCpXhcHgJnz4M9WGoHFAOKAeUA8qBm8+Byw/iBe7E9cjMRUidF39yePTfN0bFR3/fzNvXi/atba3nm+bFSLxTUlWE+AIz1XJzkHx1EEBerM4ej/Y0nvSTFCFb/9wvCpGdx0fmfacoTLYf7psXKn7HZPhtVIjog+fmP3iEuTBXDigHlAPKgbuwtonrkbkUIWU77kVKbuu9C0XIWCHSMvt2tXlhUral/sudkpXFkE4ILBMC8aSfpghBMQLqhcj2L/tjzTHTB6E+CJUDygHlgHJAOXDzOXAX1i1xPTL3IiQu+EuLkFMvQlpmX5o/Wp/6LP/StOGnZnF3pAzoOL7bssz7aBwHMtDoxzxsmLIecV0f5fCJ8hSfkqViRjuMAVvoWQ4dqNv4Bh70QnxJIAeFIvKI5fKog4zlLEMfMTBG5GGXiwM/1scYsFlmGk/6eRUhXojsPTmy3d+OimLEMYwfPMA1ysXf/AeUMBfmyoHFzoHcNXQRjhuu5ak5LsL8NIcVfSckFhlxwRf1nMg9LkL83ZBQdNjnpg0+NKz1bMuav24Ubf/hhg2+9jnMWD+O70rIQOHAfKofZcxz3Fw82EdaZQ992RiICVvwoFE+KR/jpPxhAwqbFM3ZQA4KX/CgLvc+eFDYQ5/i2ZZjsO0y96cqQn4ZPWqFOx+7/jjW/+6bUzyOxdTvivgWPwiAa5SLX+zFkI6Pjo9y4OZzIHcNve1jEecV+duen8Yf5So+bxeZxvXI3O6EYHHH1IEoK0LOTxpmgyPzYuOyfRrvt55uWevZurVfbFr7cMNav63ZweOtLMa84IQRZKBR7jzr0M/RlD/HSPlBBt8ye7ZJ2bEMtojvNDbY5PxS9ilZzp/jxz7isBwy0LK4bsP6yJfFjbaRZ99l7seTvs6dkK1fmsX7HsXL6f6CemzhhXW3940/DJjP9d2edeALIcVL2UTb6IO5QA7KcvQRCzxsnUIGmtPl5Cm/VNyUncuiLfOF8uIPbFlWZgt7jMs8+7GcbdW/+UWqMF9+zPnc4z7OQ5f5FvkL8eX1CjxsYc85xDqWcz9nA7nTuMWxoEdc8E7LZNCJ1st7xnVR+3E9MrciBDuMhR740iLEv27364HZpwa1ppkXIkVrFHc/OocPzD42bPixYUeP/2LNhxsIf4XG8d0AMlA4MZ/quywlT/ljnJQ9ZKDszzLuwwZxmULn9txSNrAFjWPk+EnliJ+jiAcKO/CgKTnr0AeFvdOUDHLWcZ/9l7UfT/paRcg/vQhpFS+i8wvpxZ2Rp+2EfL5FiH/o+IYPn9hnPtrCB7TMFjrQVCzWsT7KMR7blMlS/lUy1/uWGwPjwaaKH0X7EQ9+oDl/yEXrLQ6Ek3CqmwN87uX6iMV6l4EHTdlBBwqbHM3ZRXmOj/I4TkqfkkU/8VfPKcdt0be4HrnVIqR7PCpCvLjg5gUHig5/DMuLEOhvugjhAxoXr3V5tsv1fRzW8bhVOtbHGNPyOT+Wow8a58w8bEChAw86rdz9Jo2BsZadxpN+kiIEj2ON0aft4puy/HGsH/L6RYh/ePjGlD9QUrooAw+/yEOOMVyPjXXQs8zt6vApO4wRdRinTA8bHptliBlptGcf6Hhc9NkuFTMlQzzRqwsAYSJM5pUDfI4iJs5H8E6jDHyhCH/K/FgX+4hZJY92GD76OR832EAOXnSycwr4LTKN65G5FyFx58vuhBRFSH8/+Xsg/jshnd/XrPN0zc5f3rPWkzU7eLhmR4/QfvzuA48ZF6KuY5n30eDHerbPyav8oj4XJyeHP9Noyzrvs977aGV20Y95+IMijvNsF+XgYRP9o7wqHvSIyzxi15HBH+Mzv+z9eNLXLUL2fm9RkTH6ql7cCflRfODdkfEiJIcpPlRc733QKI86xEvZRVvYgJaNkfIts2ddrp+KmZKxf26u8GNb9EHhyzTqIg9byCPFuEzhIzrZwkB4Ca9Jc8DPR9/YL/KuizLwoOzP/Sp9HdsYI8fn5Bgj6l2eksFeNH8+FcAt+J+4HplLEeKFRlnLYdJ9s1e8jJ77YcLB6boNTjfMvmzb4GS9KEa8IPF29ChdhOTGustyXmTf5f3Q3G8HgXjST1KExBfSUYSMyYs7I1eLkPhh4XvPssi7jmW5frRL8WXjpOKmZIiR0+XkufmwfV2blB3igGKeTKMux+fkiBX1kIvmFwLCRtjMmgOp866ODDagmAfz6IOmbCADrWNbZsM67nv8yOdkmIto/vwqwFzwP3E9MnMRMsv+dl5sW6q1D7et/ceWnb+4Z93Dn61//MDOnq8VL6X7i+neVITMgrx8VwmBeNLXKUI2/7thRfvfhu08OijeD/F3RPwHCjf/90L3343LF9Y3/2f0e0D4gHB80QeNshSfOi7un7JF3JQ+6jgudGUxc/YsR5/jQeYUclDWpfQpO5dFW+YL5cUf+Kd8IIM9bDkWbKBL8axTP78YEDbCZpociOdnjAE9zltQ2DEfbd2G9ZGPOsQETcWDLsaq4jkWxmUZx1W//rnEGC5qP65HbrUIqQJp+H7Thu/9TshOcSek9+q+oa1SEVKFk/RCoAyBeNLXKUI83mAwsPM/z4vfAUFR4r8J0vvcs+FwWOhc7t+ctfFfe8UU6n5guHG0rSuLfjfFL/r85o1Dan/nPYbi1V9gCCthdZ05oPP97ueXH8NF3+J6ZKGLEC80ytqig635CYFFQCCe9HWLEMzdCw40L0ywucwLEtwZcXndD8lJbOvGlN18P0R1jOaLp/JTeC5qDuhcX47c9OO46Ftcjyx0EbLoYGp+QuAuIBBP+kmLkKp99GKk3x/9gOiifshqXsvxIavjqOOoHFAOKAfSOVD1Wb0I+rgeWcwi5GvHesc7ibZtNuguAo6agxC4MwjEk37eRQgDoQ+H9IeDcBEuygHlgHJAOXCdOcCfxYvaj+uRWy1Chv1zO3u1c6X1TnZt+OngEsO912brL7qF7Nx/4FCbEBACtRGIJ/11FiG1JyVDISAEhIAQEAJCYKUQiOuRWy1Ceqd7NvzcNPvWHmudw+3sb4eoCFmpfNXOzgGBeNLXKULOTs+sTrPvc5igQggBISAEhIAQEAJLj0Bcj8xchJT9Pgh0OVT77xuj4qO/b+bt60X71rbW803zYiTeKalThPCP2KGfm4PkQmDZEYgnfd0ipKrA6L7vWudtp3hpfdkx1P4JASEgBISAEBACsyEQ1yNzKULKpuSFSG7rvQtFyFgh0jL7drV5YVK1xR/3i3yVv/RCYJkQiCd9nSKkc9IxL0JarzsFFOcfe0XfKbazd2dFAeK2w29DiEWFgBAQAkJACAgBIXAFgbgeud0i5NSLkFbxq+n2pTmi/QsKnujwU7O4O3Jlr4IgFh3Mex8Nbik966K96yADhQx+TDk+20U5fFiO+CyDHWKxDduxvMwHcaIN5BwH8UHhAx6UfdGHbYpnnfrzRSCe9NMUIShGQH2GfheE23xnrWizIuDnItqsseQvBISAEBACQmBWBOJ6ZHGKEH83hAqOov+5aYMPDWs927LmrxtF23+4YYOvo68DzYHBC2G3AQ8KP/CRQh8p7Dgm91nPvlEOHpRty+Kl7KMMPChiM5/qRxnzPKdcPNhHWmUPvej1IRBP+nkVIT5j/2re/udeUYyk9sDzATmR0kt2PQgI8+vBVVGFwHUikDpvU7LrnINiC4HrRCCuR+ZWhPiJEpvvSNnjWOcnDbPBkZkXIGifxvutp1vWerZu7Reb1j7csNZva3bweKsUo3jSggeFM3in6EMHCh0oy2MfNqCshwzUdeiDsn1K73ZxizLwoLBnPtWHLNKUv8uiHfPow7fMnm3Uvx4E4klfqwh5649jDS8fx+p97NnRy7bx41g8W78jkto8F1L5kLKVbD4ICO/54KgoQuCmEUiduynZTc9L4wmBeSEQ1yNzK0JyEywtQvzrdr8emH1qUGuaeSFStEZx96Nz+MDsY8OGHxt29Pgv1ny4kRuukMeTFjwonMFHGvUpHj6uQx802k8rj36IyzTagAeFLfOpvstS8pS/y3L2iAHK/izjPmxErweBeNLXKULax+3RC+fDYVGMFC+p+zdhoYWpun3c+Bjn+u7DOvAuYzn3YQMKW1CXpzboU7GgYz/IYM88+m4PPXzBw4Yp20AOGVPEcFmVXdSDB0Vc8E5TW0rPttDznCBL2UUZj8k6lqsvBFYZgdR5wTLvowEn8EyhY5rSu4y3FA8/2KVsXAc7puwDOWSiq4lAXI/cahHSPR4VIV5ccPOCA0WHP4blRQj011mEeErwCcb9Mh3sQJFa4EEnlef8ECfOifkyX9ahD4rY0/Lsl+vzPDGe6PUhEE/6WkXIm1EREl9IL94J+W7FHRHv485I+818i5CYIzGXmI+2OSThA5rygw40FSvqcnxOHmNGO55XSgf/qAMPWmUHPY8HGWJECj0o9OAjhd5pqh/txQuBVUYA50mkjgnOH+BTxcMuReELCpscz/LYZ97jRB6xQav0sBNdTgTieuT2i5D+fvY3QTq/r1nn6Zqdv7xnrSdrdvBwzY4eoY1X8DhcqQRnmffRcj45e8hBoz/igkZ95GEHGvXOQ+c0tUU58ylf1iM+U4yRs6vS5/xycsQTvT4E4kk/SRGCF9HHKH1rFuSTFCG+p8gHUN57yEBT9qxjPceJffiApvygA40xUj4sYz/usw36rkdzGW85ebRJ8WXjuj1isx3L0GdbHof7HANy+IMiTorCR1QICIEf10XGAucYziemKTuWcZ/9ENP16INGH7bhPuxB4Rd5+LgcDbaiq4dAXI/MpQjB74HkaA7m7pu94mX04Z+NZCEyOF23wemG2ZdtG5ysF8WIFyTejh6lF+W5sSQXAquKQDzp6xQhrdet4mt3UWSM0ViEFHxrDF582EQKI5f7BhrlUYc4KbtoCxumPE6uz3HYhuOwDcthD5qygw4U/pFn35Qu5wdb0Cq7OuMgFihigkZ5joc8UsQRFQJC4Or10DGpe87ALoVj1DGPPij8mY/9yMOH5wsZ26b0sBNdDQTiemTmImQW2Dovti3V2ofb1v5jy85f3LPu4c/WP35gZ8/XipfS/cV0bypCZkFevquEQDzpJylC/HErfyHdX0z3rShGhsPiMaxLeaYIiRjX+TBim1zf47IuxZeNzb7c5zhRzvFyuijP8Tl5boxoD7soBw9aZed62IJGH5ZzP9pV8dE38vAXFQKrjEDqvIAMFPhU8bBzWmUb9dGH9dyPdtPw7qNtdRCI65FbLUKqYB++37The78TslPcCem9um9oKkKq0JNeCIwQiCd9nSLk4I8D83b08si6H7rFS+rD4dD8BwpdBj1eVD84PBiDO35QuTLKUrzLYqvrOzYBYmI88DAB75S3MjnboZ/yh84p6zk2y2EfZZFnO8SCDGOl5GU62PNY3IdvHId52MRYVXFiDPFCYBURiOeJY8CyeF4xRmzHcvTZN9qm+GgPG1COi77TqIeM47G9+quFQFyPLHQR4oVGWVutQ6e9FQLTIRBP+jpFiI80GAzs/M9z80ezUHR4v/e5VxQlrnO5FyL7z/YnmlzugyoGSdlFmyo+FSMlq4pTpp93vLKxpBMCQkAIzAuB1LWrrmxec1Cc1UEgrkcWugi5rcPiIKndLAa3daxXYdx40jvv72+t/3W91u77HRA0L0ywucwLEtwZgbwOTX3I1fFbVJtl259FxVnzEgJCYL4I6No1XzwVrRyBuB5Z/iLka8d6xzuJtm026CbRUgFyswUIkjJ5MCScGQHgy3k9SRFSNQEvRvyX07UJASEgBISAEBACQiCHQFyPLE0RMuyf29mrnSutd7Jrw08/nlffe222/qJbyM79xxITGy/W1L+ZgiRxGCSaEwLxpHd+nkXInKapMEJACAgBISAEhMASIxDXI0tThPRO92z4uWn2rT3WOofbya//9a8FVhFyMwVGnUJuic+5W9+1eNKrCLn1Q6IJCAEhIASEgBBYOQTiemShipDc74ywPHfE+u8bo+Kjv2/m7etF+9a21vNN82Ik3impKkL8WclUq7Ools1kBU7uuEo+OwLxpHe+6k7I2emZ1WnFt2PNPkVFEAJCQAgIASEgBJYcgbgeWbgipAx/Xzjltt67UISMFSIts29XmxcmqQ0FhBcg6IOmZNCJTlZ4MF6p4yDZfBBwnH1jvOsUIVUFRvd91zpvO8VL6/OZqaIIASEgBISAEBACy4pAXI8sdBHiC37eSouQUy9CWsUvsNuX5oj2Lyh4osNPzeLuCMdHH4u1VMHBMu+jwccpZKCQRRvIYQcKec4ecraHT5TBFhR6pyxD3ynrwMMPdimbaJvyiTLEA/ai80fAMfYNWDutKkI6J53iq3fxS+n+o4Xed4rNfzPEX0p32+G3IcSiQkAICAEhIASEgBC4gkBcjyxnEeLvhlDBUfQ/N23woWGtZ1vW/HWjaPsPN2zw9eq3+mCxFhfaLocMNGXLOvRBEYN5yBAr8m4L+0jZh/uwY1nswwYU+hzP8thn3uNEHrFBo/5KpkowNwQcc9+AvdNJixAUI6Aez++CcJvbhBVo4RDw8xVt4SanCQkBISAEhMCdQCCuRxayCMGHHVNHt+xOyPlJw2xwZOYFCNqn8X7r6Za1nq1b+8WmtQ83rPXbmh083rpy4LBY8/HRB4UMNMqdZx36OZry5xgpP8jgC+pybpAzZT3HQR80+jjPOvQjhR/k4OHvcjTWXTkIEswNAcfZN8Z7HkWIx/Sv5u1/7hXFSGrCONYpnWR3AwE/htqEgBC4fgRS51pKdv0z0QhC4HoQiOuRhSxCsOvx5CstQvzrdr8emH1qUGuaeSFStEZx96Nz+MDsY8OGHxt29Pgv1ny4geEuKRZrPj76oJCBRrnzrEPfKfrRJsen7CEDTY2fipeScQz0QVNxWef9yMOnaqyU/hJ8deaOgOPtGx+fyiLkrT+ONSwewXLf3kf/UcL22ONYPFG/I5LakCcpnWSLj4AfP21CQAjcDAKp8y0lu5nZaBQhMH8E4npkaYqQ7vGoCPHigpsXHCg6/DEsL0Kgv+kihBeBfmGZhme/XN/jsg7jRFkVH+OwPfej3TT8/FNdEYGAHw/fnKJVFSHt4/bohfPhsChGipfUv1vxnkjqhXW3j5vnCLZc3/WsA+8ylnMfNqCwBXV5aoM+FQs69oMM9syj7/bQwxc8bJiyDeSQMUUMl1XZRT14UMRIxXcbbKk+YoDC1ilk7Bf14GEbefaFDdMye9exbS5WKsa0toglKgSuAwHOS8RnmffRWA8ZKHRMoXOKjfsuS/Hwq/KBHVP2gRwy0dVEIK5HFroIiYeo7E5IUYT097O/CdL5fc06T9fs/OU9az1Zs4OHa3b0CO3HSeljYqHmJw36oCzDSRVlsHUKHSh00/Jlfq7jhrGYsr4sFuYe7eEDithVfCoefJ1quz4EgC/jXVmEvBkVIfGF9OKdkO9W3BHhF9Xbb+ZbhDganlPYYp/5aAufSOEDmvKDDjTGKPOBLXxBoxw8aLRzOWSgsGWa07EcfVD4M49+pDyP6AfbKAfPvtGWbdgO8kns2RZ90BgvysvGjraRR2xRITBPBDzPUs3HiDlYxZfNC76gsM3xLI995lPzRGzQaA+56GogENcjC1eE+OKorOUOU/fNXvEyuv8IYaoNTtdtcLph9mXbBifrRTHiBYm3o0c/Fjsenxdrq9L3C0Pc17qy6DcNnzuuks+OgB8P3/i41C1C8CL6GP1ul49pQT5JEeJzwQcRKO8lZKApe9axnuPEPnxAU37QgcYYKR+WsR/32QZ916O5jLecPNowjz6Pm+qzzH3AR8q6GNttY4MNKPTgmUIHGnXMex92oNA7jw190Cq568tsXYeGWKJC4DoRiPnoY0GGXGTKc4Edy7jPfmyLPmj0cZ516EcKP8jBw9/laKxTf7UQiOuRhSpCZjkUnRfblmrtw21r/7Fl5y/uWffwZ+sfP7Cz52vFS+n+Yro3FSE/7tjwQvUm+7Mce/mWIxBPeueripDW61bxtbsoMsZoLEIKvjU2CXzYRAojl/sGGuVRhzgpu2gLG6Y8Tq7PcdiG47ANy2EPmrKDDhT+kWfflK7Mj31z/VRMl6EhfvRnPhWD/cpso+8sPPuiD4r5gAeFnOcIGWxAoxy8qBC4DgRi3vkYkIHmxi3TRx3z6IMiPvOxH3n48HwhY9uUHnaiq4FAXI8sTRFSdfiG7zdt+N7vhOwUd0J6r+4bmoqQH+8K3GThwWNVHT/pp0cgnvTO1y1C/HEsfyHdX0z3rShGhsPicaxLeaYIiTOu82HENrm+x2Vdii8bm325z3GinOPldFGe43Py3BjRHnZ15NEm8ql9Zhvup2zL5sK+uT7HzMVi32jPOvRBY7woj7GYj7aRR2xRITBPBFJ5BhkoxqviYee0yjbqow/ruR/tpuHdR9vqIBDXIytThHihUdY4BXhxrP7NFCiMv/rzRSCe9M5XFSEHfxyYt6OXR9b90C1eUvcfJvQfKHQZ9Hhh/eDwYGzS8YPKlVGW4l0WW13fsQkQE+OBhwl4p7yVydkO/ZQ/dE5Zz7FZDvsoizzbIVYcY1Kex4h9HiM3NuSgHCPOBfFA4RPtIIcdaMrOddhgF2XQM83ZpuTsp74QmDcCnK+IzbKynGQ7hcFamwAAIABJREFU+DJl32ib4qM9bEARu4p3uxgLvqKrh0Bcj6xMEbJ6h1p7LARGCMSTvk4R4p6DwcDO/zw3fzQLRYf3e597RVHiOpd7IbL/bH8iuOMHlzvXlU000DXG5Xmk5s76RejfhTkuAk6agxBYJQRS14W6slXCSfs6HwTiemT5i5CvHesd7yTattlA38o0n7RSlEVGIJ70dYsQ7JPfAUHzwgSby7wgwZ0RyOvQ1IdcHb9FtbkL+3MX5riox1fzEgLLioCuC8t6ZBdzv+J6ZGmKkGH/3M5e7VxpvZNdG3768ajI3muz9RfdQnbuP3CoTQgsOQLxpJ+0CKmCx4sR/+V0bUJACAgBISAEhIAQyCEQ1yNLU4T0Tvds+Llp9q091jqH28mv7PWv8VURkksTyZcJgXjSz7sIWSastC9CQAgIASEgBITA9SAQ1yMLVYT4y7JVLQdL/31jVHz09828fb1o39rWer5pXozEOyVVRUjqNmVKlpuT5EJgERCIJ72KkEU4KpqDEBACQkAICIHVQiCuRxauCCk7HF6g5Lbeu1CEjBUiLbNvV5sXJmVbquBIycpiSCcEbhuBeNLXKULOTs+sTiu+Heu2d1DjCwEhIASEgBAQAguPQFyPLHQREhf8pUXIqRchreJX0+1Lc0T7FxQ80eGnZnF3pOyIxfHdlmXeR0Mc8NEO+rox5mHPc6gzbhyT9wWxUjL4sS4lQwzoQNkP/ZQOMqewA4WMbdCHjVPeUnKWTWPPPhwrN27OnuXsO00/nvR1i5CqAqP7vmudt53ipfVp5iUfISAEhIAQEAJCYHUQiOuR5SxC/N0QKjiK/uemDT40rPVsy5q/bhRt/+GGDb7mX6jlRST3U+mSWjRCBgq/yEd51IMHncbefeEPGuOAd5qzycnZl/3r2OdscnKOz/1oH+dUZgtfUPhGPiePdmU869AHzcWHfBoaT/o6RUjnpFN89S5+Kd1/tND7TrH5b4b4S+luO/w2hFhUCAgBISAEhIAQEAJXEIjrkYUsQnxBFpvvSdmdkPOThtngyMwLELRP4/3W0y1rPVu39otNax9uWOu3NTt4vHUFJAjiwtDlLEvNETZldmU6+GMOzMfxEKdMHv3BRx8eDzYs47FScvhw3JyM/WHDsrpjwYft4/hsA7uqMatiQI/YuXiwA4W989jQB41y8LPQeNJPU4SgGAH1+fhdEG6zzFG+QkAICAEhIASEwHIjENcjC1mE4BDEhVlpEeJft/v1wOxTg1rTzAuRojWKux+dwwdmHxs2/Niwo8d/sebDDQx3hcbx3QAyUDhFvo5t9GHe+9w4HsYEZT+2g3+0i/bQM4024EFhCx60rhx2TqfxZR/0QRE78jxW1IEHjTFy8miX4yF3yrFi33k09pmlH0/6eRUhPif/at7+515RjKTmOO99SY0hmRAQAkJgGRDgzwPsT0oGnagQuGsIxPXI0hQh3eNREeLFBTcvOFB0+GNYXoRAv8hFCCcWLkKg0IEHnVUOf6fzipmLM8tYcX4YAxSxI89+UQceNMbIyaNdHZ5j1ekj5rQ0nvS1ipC3/jjWsHgEy8ftffQfJWyPPY7F8/E7IqnN94/3MWUjmRAQAkJACFz93HVMdP1UZiwTAnE9stBFSAS+7E5IUYT097O/CdL5fc06T9fs/OU9az1Zs4OHa3b0CO3H4zE8ZurkZ5n3ublv5CHLxWV776c2lrM9bFnvMvCgKbtUHNhxDMgQi/0gYxvWI06UwR40FYd18GcZ+k7hDztQ2ICHXZmcbcvsUzrEBeVYLEPfKeKAQhd5yKeh8aSvU4S0j9ujF86Hw6IYKV5S/27FeyKpF9bdPm68D7m++7AOvMtYzn3YgMIW1OW81fGFfc7W9YjPNtyHDceCD8vQZ/u6caIdYmAcUIwBPvqxHDpQ9i2LX2bPMWAHyjr0RYWAELh6LXRM+LzxPhrwAs8UOqYpvct4S/Hwg13KxnWwY8o+kEMmupoIxPXIwhUhXmiUtdxh677ZK15G9x8hTLXB6boNTjfMvmzb4GS9KEa8IPF29Gj8RMyNIfn4BVF43A0E4klfqwh5MypC4gvpxTsh3624I8IvqrffzLcIcWT5wy72mY+28aiwrfeZhy1krI992PJ48IMOPOg08jrjIi7PBTKMDRrl0Qd2oNAzDxliRd5tYR8pfCCHL/OwERUCq4yAnxOp5pjE86WKL8MRvqCwzfEsj33mU/NEbNBoD7noaiAQ1yMLVYTMcgg6L7Yt1dqH29b+Y8vOX9yz7uHP1j9+YGfP14qX0v3FdG8qQuojrwtIfawWxTKe9JMUIXgRfYx+t8vHtCCfpAhxXJBHoIwVZKApe9axnuOgD9tI4Qc5+Bx1O26wYxliRVkdOeKlqMt8Q5wLNimDDShsmU/1IYs05e+yaMc8+vAts2cb9YXAKiNQdd64nhtjlfKN+pQv/ECjj/OsQz9S+EEOHv4uR2Od+quFQFyPLE0RUnUYh+83bfje74TsFHdCeq/uG5qKkCr0pL/LCMSTvk4R0nrdKr52F0XGGI1FSMG3xiDCh02kMHK5b6BRHnWIk7KLtrABrfJlf8wnRxETFHaRj/Koj7zbs0/sQ8/yGCPy0Zb5VN9lKXmMy3zKHjLQKnvoRYXAqiMQzxnHAzLQHEZl+qhjHn1QxGc+9iMPH54vZGyb0sNOdDUQiOuRlSlCvNAoa6tx+LWXq4hAPOknKUL8cSx/Id1fTPetKEaGw+JxrEt5pgiJWNf5MGKbXN/jsi7F89h1bGEDCn/woDctj/sW5xH1zEdb5lN9lnEc7/tWV892uX4q3mgU/RUCq4sAny9AATLQKM/xkDudxpd9cv1pYnMsnqP6q4FAXI+sTBGyGodXeykEriIQT/o6RcjBHwfm7ejlkXU/dIuX1P2HCf0HCl0GPV5YPzg8GBs49UETZSneZbF54JQtDxj1ZTrY8jiwhy7FX6d9btycHPNzWmYzyZzL4lSNw/pcnJyc90V9IbDKCMRzxLFgmffRIk5sF3WIA99om+LZFn3E4fgpX9bDBzGifbQVv9wIxPXI8hchXzvWO95JtG2zQXe5j7b2TgiYWTzp6xQhDtxgMLDzP8/NH81C0eH93udeUZS4zuVeiOw/258I69QHUV3ZRAPJWAgIASEgBLII1L3upuyyQaUQAhkE4npkaYqQYf/czl7tXGm9k10bfvrxX9q912brL7qF7Nx/4FCbEFhyBOJJX7cIASx+BwTNCxNsLvOCBHdGIK9D9YFWByXZCAEhIASuFwFdi68XX0UfRyCuR5amCOmd7tnwc9PsW3usdQ63k1/Z61/jqyJkPDnA+UUJDTLRu4tAPOknLUKq9tyLEf/ldG1CQAgIASEgBISAEMghENcjC1WElP0+CHS5Heu/b4yKj/6+mbevF+1b21rPN82LkXinpKoIwUI80twclkHu+6ptuRCIJ/28i5DlQkt7IwSEgBAQAkJACFwHAnE9snBFSNlOeyGS23rvQhEyVoi0zL5dbV6YlG2pBXlKVhbjLumWed/u0nGY91zjSa8iZN4IK54QEAJCQAgIASFQhUBcjyx0ERIXxaVFyKkXIa3iV9PtS3NE+xcUPNHhp2Zxd6QMsDi+27LM+2iIAx4UcvhGufO8MQ/bnAz6GDvac3z02YZliBn1KXlKFueSi83x68ZhH4yTig8ZbBA/8lEe/Zi/y/140tcpQs5Oz6xOK74d6y6Do7kLASEgBISAEBACN4JAXI8sZxHi74ZQwVH0Pzdt8KFhrWdb1vx1o2j7Dzds8DX/LHtc9PoRSslYHvWRx1GG3GmuD1uODxl8qvhol7MvGyPGiDz7Rh140LLxy+KwLsbIxY5y+JXFgq7Ml+PchX486esWIVUFRvd91zpvO8VL63cBB81RCAgBISAEhIAQuD0E4npkIYsQXwDG5pCV3Qk5P2mYDY7MvABB+zTebz3dstazdWu/2LT24Ya1fluzg8db2aORWoiyLDVH1ntg5svsYcc0ZY/Jwq6Kz8WI/nGuzMcY7AtdnXnAhmOjjziIDRp92A42oLAFDwo506gDHyn73NV+POnrFCGdk07x1bv4pXT/0ULvO8XmvxniL6W77fDbEGJRISAEhIAQEAJCQAhcQSCuRxayCMGssSAEX1qE+Nftfj0w+9Sg1jTzQqRojeLuR+fwgdnHhg0/Nuzo8V+s+XAD4a/QOL4bQAYKJ/Cgk8rhFyniRAo7yHN8XbnHmcQW44LCF3Te8knmhzmAYi5Mo855lnGf/e5iP5700xQhKEZAHQe/C8LtLmKjOa8mAnx+c3810dBeCwEhIARuBoG4HlmaIqR7PCpCvLjg5gUHig5/DMuLEOgXqQjB4ccHImiUT8rn4kS5x40y8KC5sdk3ZzurnMeI86gbG35lsWATY0J+F2k86edVhDgW/tW8/c+9ohhJYeM4LhOWqX2U7G4ioNy8m8dtmWedulamZMuMgfZtuRGI65GFLkLioSi7E1IUIf397G+CdH5fs87TNTt/ec9aT9bs4OGaHT1CG385HOOmTn6WeZ+b+zHPtjldyobHRzzIQFN+sGUdy6IcsZiyfZV8UtsYDzzHiXOEzm1ZF3nYpWygw3jRtw7PvnetH0/6WkXIW38ca1g8guX72/voP0rYHnsci3HwOyKpLYV9yk4yISAEhMCqIxA/vxyPlGzVcdL+310E4npk4YoQLzTKWg767pu94mV0/xHCVBucrtvgdMPsy7YNTtaLYsQLEm9Hj9JFSG6sMvltXTBua9wyLKRbDATiSV+nCGkft0cvnA+HRTFSvKT+3Yr3RFIvrLt93Dgnc333YR14l7Gc+7ABhS2oy3nL+boNfGDDPPqIBR62KTl0oLABrRMjZRvjpeKkbDxWTg5dKlZuDojFPpAhHnyZn9QevuyHuFUyzAeU/RAXshTPOvWFwE0iEHPWx2aZ99EwL/BMoWOa0ruMtxQPP9ilbFwHO6bsAzlkoquJQFyPLFQRMssh6bzYtlRrH25b+48tO39xz7qHP1v/+IGdPV8rXkr3F9O9qQiZBXn5LjoC8aSvVYS8GRUh8YX04p2Q71bcEeEX1dtv5luEOKb8YRf7zEfbeDzY1vvgQdk+ysCDwpb5VJ9l8IkUNqDQgweNcvCgsAMtk7sN7ECjPXinOZs6creBHShigwfFWJEvs4cPU9hHmcdFbFDYMM/+6guBm0YAeRqpzyPmaRVfNnf4gsI2x7M89plPzROxQaM95KKrgUBcjyxNEVJ1+IbvN2343u+E7BR3Qnqv7hvaPIuQqnlILwRuGoF40k9ShOBF9DH63S4f04J8kiLE9x8fRKCMCWSgKXvWsZ7joA/bHIVdKk70gS3k0Qdyp9zgB3vYgY96yKtiQJ+yxxhVFGPDDjxipvhoC76Mug4NMXP2cWy2QwzQaFsVm2PlfBFDVAjcJALITR4TMuQ705Qdy7jPfojpevRBow/bcB/2oPCLPHxcjgZb0dVDIK5HVqYI8UKjrK1eKmiPVwWBeNLXKUJar1vF1+6iyBijsQgp+NYYnPiwiRRGLvcNNMqjDnFSdtEWNqA53zh2Kg5sQDlmWb/MPvrlbOcp51ix7zwa5gbKti4DDxrtYhzYgda157G4H+PEeODhw/boO0UfduynvhC4LQQ4LzEHyEAhj7RMH3XMow+KuMzHfuTh45R1dXj2VX/5EYjrkZUpQpb/0GoPhUAagXjST1KE+ONY/kK6v5juW1GMDIfF41iX8kwREmdT9eHk9myT60e7FM9jcxy2jXLWwR82oFEefWAHmrKPspztdctzc8f8op7525pb3XF5rtgf+IJGOXhRIXBbCMTc9HlABoq5VfGw4xiQ1fFlm1x/mtgcC/MRXR0E4npkcYuQrx3rHe8k2rbZoLs6R0x7KgRmRCCe9HWKkIM/Dszb0csj637oFi+p+w8T+g8Uugx6vLB+cHgwNsvUB02UpXiXxeaBU7Y8YNSX6diWx6oaJ9qW2bNt2XiYJ9unZBwD40aflA1sEZP5nH3KFjL48NiQcex52CNGjMtjw4bnkJPBBjRnB7moELhpBGJu+vgs8z5anBvbRR3iwDfapni2RR9xOH7Kl/XwQYxoH23FLzcCcT1y60XIsH9uZ692rrTeya4NP/1Y2Oy9Nlt/0S1k5/7DhNqEgBCohUA86esUIR54MBjY+Z/n5o9moejwfu9zryhKXOdyL0T2n+3XmguMUh9EdWWIIXp7CKSO1e3NRiMLASEwLQKpc7mubNox5be6CMT1yK0XIb3TPRt+bpp9a4+1zuF28qt2/et3VYTcbAKnLkg3OwONNgsC8aSvW4RgTL8DguaFCTaXeUGCOyOQ16HKqTooLa6Njt/iHhvNTAhMgoDO5UnQku2sCMT1yMxFSNlvekBXNun++8ao+Ojvm3n7etG+ta31fNO8GIl3SsqKED+hYisbf5l08WKS46O8CoNJ7aviSX+zCMSTftIipGq2Xoz4L6drEwJCQAgIASEgBIRADoG4HplLEZIbzOVeiJRtvXehCBkrRFpm3642L0xy2yovmOO+V/E5DKM8xol68YuNQDzp512ELPbea3ZCQAgIASEgBITAIiAQ1yNzL0LigrWyCDn1IqRV/Nq5fWmOaP+Cgic6/NQs7o7kwIzjw87l3CB3mpLHOCkefoiVsmFdXXvYcTyWsRzxsR91ePiXxczpWI6xEC/OIcrhCz9QyEEhZwodaE4HudthS/VZ5nbgQXO+ro82bAs9aEqXknFM7sPWKeSgLEv13c5bPOlVhDCq6gsBISAEhIAQEAI3gUBcjyxWEeLvhlDBUfRdRq1OEYLFV26x5kCzjoGHHBS6HM9y74PnPmKAsg1kTiFPyaIu8vCBPEd5HNjkfKeRc0z0QREv0qiPvNtHGXhQxGQe/UhjPNezTa6PMaI/5PCL/KzysngcG31Q+MWTvk4RcnZ6ZnVa8e1YGEhUCAgBISAEhIAQEAIZBOJ6ZG5FiC98YvM5VN0JOT9pmA2OxgoN+0SFh/epDT81JroTggUZKHBhPjXvKGN7jwEeNCWLOufR4jzYFrHYNqVHDKawy1HEZgr/6DOpPPozjz5iMnUdN9ahH/3Bsx/60Ydtq3TRlnnEB0UsUNhGvkyOWGzDsij32CkZy6N/POnrFiFVBUb3fdc6bzvFS+vYZ1EhIASEgBAQAkJACKQQiOuRuRUhGIwXSC6rLEL863a/Hph9alDjwqNh9vFHG36cbxES5wseNLVfrEv1IYu0LBZsYQMKOWiUgweFXY66XdTlfCeVx7jgOU6U8XzYDn3Q6AceFHaRuh6NdVGGOFWUY8Q+fCEHDzovOcdL9VnmY8aTvk4R0jnpFF+9i19K9x8t9L5TbP6bIf5SutsOvw0hFhUCQkAICAEhIASEwBUE4nrk1ouQ7vGoCPHighsKj0L2Z2P0db0XNpO8mI4FGSgQAQ9aV+527JPrsx3bsDyOCZ4pfEGhizzkTqMux89LXmdMzC+OWdc3+oEHTcWHLtKyMWEb4+XksJtnzNxYkIPGMSEHxdziST9NEYJiBNRj+10QbhhPVAgIASEgBISAEBACEYG4Hpl7ERIHrLoTUhQh/f3sb4L474LEVlWE+CIMDfMBDwq5U8hAIYs2kMOOKXQpH+iiPWxdzlvKjmXRnn29H/U5PidHDNejYQzwZb7wr/JJ6WPcOjapOXGcVJ9lPN+cHDaujzY8R/RhDx5+7MuyunLEjb7gU+PFk35eRYiP5V/N2//cK4oRjM00zot16gsBISAEhMAPBPhzANKUDDpRIXDXEIjrkbkUIV5olLUykLpv9oqX0WOhUca3/9gqC5nUzetETsVJyZKTSAjr+ta1SwyxFKJV3/9ZDmI86WsVIW/9caxh8QiWj9376D9K2B57HIvn5HdEUpsfNx27FDKSCQEhIATGEUhdK1OycS9xQuDuIBDXIzMXIbPueufFtqVa+3DbvNhoPdu0o6ebdvT7hh38tmH7j9dt/9H6xMMu6olcd1517SYG5o44rPr+z3KY4klfpwhpH7dHL5wPh0UxUryk/t2K90RSL6y7fdz4mOX67sM68C5jOfdhAwpbUJfHDTqOwzL04Qe+zL7KlvWxz3FdB57HhYx9oWcZ+jFOSg4bxIljpPSwYR/IMAbrWJbqxzFgk5PnYkMOf/CgkIsKgbuCgOdu3FiG3M7JoI8xnIcu+rIt6yb14fjoIzb4GB960dVBIK5Hbr0IWR3otadC4HYQiCd9rSLkzagIiS+kF++EfLfijgi/qN5+M98ixJHiD6zYZz7aRpSrbKv0iMd26IPWsWHb2AcPmooHmVPYgUIHHhS24EGjPXjYp/icbx0523Cfx4ty1qXmAxn8QKMcvKgQWHQEPIdTzeddld9RX7avsAWFbY5neewzn5onYoNGe8hFVwOBuB5REbIax117ucIIxJN+kiIEL6KP0e92+ZgW5JMUIX4o8EEEyocHMtCUPetYz3HQr7Kt0qfiwMdpbNGebat0uVjul9JFWRwrx8d5gMc4KR6xoAMPWiZnG+/Hlhq3rgyxUzExJ1EhcBcQQC7zXCGL+Q05bCMPOWj0Z7n3U/6QgbIdZKAxHnj4uB0a69RfLQTieuRWixAk5LR0tQ6d9lYITIdAPOnrFCGt163ia3dRZIzRWIQUfGtscrlzGkau9w00yqMO8VJ20RY2oGVjpHyjfSoObEBhE6nr0VgXZYgDClvwoJPI2Sf2nUdDTFC2dRl40GhXR8423EcsHmdSGeKBwj/ykIsKgUVFIJWzkIHm5l6mjzrm0QdFfOZjP/Lwccq6Ojz7qr/8CMT1yEIWIfZx13rHO4m2ba7zJI+JvvyHTnsoBKZDIJ70kxQh/jiWv5DuL6b7VhQjw2HxONalPFOExNnGczbybs+yXD/apXgem+OkbKv0iMV26IPWsWFb7vOcrlvOY8V+ah/YZpa5sS/3y+KzDnNLyRAPFLaRh1xUCCwqAqmchQwUc6/iYee0yjbqow/ruR/tpuHdR9vqIBDXI7dahJy/3rKz1ztXWu9k14afDy6Pyt5rs/WX3UJ2frKnIuQSGXWEQDUC8aSvU4Qc/HFg3o5eHln3Q7d4Sd1/mNB/oNBl0OOF9YPDH+erzyh+UKVk0cb5VKvrW4YEx412cR4YDz7g2Y99YBdlsE/JWcbxOVbKhvXsF8dK+ZbZw7/MhsdOxYcescAzTekgw9iwhxy8U2xVMraFj6gQWHQEUnnLslTeY5/YDjKm7BttU3y0hw0oYlfxbhdjwVd09RCI65FbLUJ67/Zs+LlpNmyPNf8dEP7hQu6rCFm9pF2lPeYLOvdnwSCe9HWKEB9vMBjY+Z/n5o9moejwfu9zryhKXOdyL0T2n+1PNMXUvtWVTTSQjOeGQOr4TBJ8Vv9JxpKtEBAC9RBInZd1ZfVGkJUQ+IFAXI/cahHS/9AYFR/9fTNvg4s2bFvr+aZ5MRLvlFQVIX7ypNoPCNQTAouNAPJ3XrOMJ33dIgTj+x0QNC9MsLnMCxLcGYG8Dk19yNXxk83tIaBjdnvYa2QhcF0I6Ly+LmQVN4VAXI/cahHSexeKkLFCpGU2vNq8MClbpKVOqJQsBY5kQmAZEYgn/aRFSBUmXoz4L6drEwJCQAgIASEgBIRADoG4HlmAIqRl1m/Wav7o1qxFCAqYWJiwHDpQgAk+2rIctk5TcviyHj6wB88UfmzD/Rgv2jOPPuKDd4qNZejHMSIPu7I4iA9f+LCc+9AjJvPoI1b0Aw87jhF1kYct5ExjPNdVyaBHHPBOsXEfMaGbhcaTft5FyCxzk68QEAJCQAgIASGwGgjE9cjiFCH+bkgsRlxGbdYipGyRxzr0QT01vM88ZJw2rGd7yEHhwzzbQ88UtqCui33woCl/yGADGuWT8rk4OTnig0Y7l9eRwQYUfuBBMQ70TFnH/TLfMrvoV5dnO+8zz+NN2o8nvYqQSRGUvRAQAkJACAgBITArAnE9cqtFyPlJw2xwNFZocNER+8PPjZnuhMRFHfOpPmSR4iBAHnnImaIPW6eQRco26Kdsoizy8OWxIGNb73ODTZkfbKriQB/tETs3LvTwA83FgzxH4Y+4sGM561yfssnJYA/KcaMPbJhi7BTlWNP040lfpwg5Oz2zOq34dqxpJiUfISAEhIAQEAJCYKUQiOuRWy5C9swGB2afG9T47kfD7OOP5t+SNcvjWKnFII4+69DHIjFl4zLYsZ5l6EdaZQ89KPydj/3IR5tUDLZhf9gyTeldxo3jsW9KjnigsI98yjclg59T9NmOZXGsqKviOS5i5WRl+jgObF3OOu7DZhoaT/q6RUhVgdF937XO207x0vo085KPEBACQkAICAEhsDoIxPXIrRYh3eNREcJfwet9FB5RfhtFCKdGXBTW5dku1/dxWJcbl224z/5RzjrEhQ1olOd4yEHhDzqrHP5OY8yUDDag8AcPCnmMwXruRzv4R5uUXbSpy1fZYQ6T0njS1ylCOied4qt38Uvp/qOF3neKzX8zxF9Kd9vhtyHEokJACAgBISAEhIAQuIJAXI/cfhHS38/+Jsi8ixBHwxd6aEAnt/jLyav8oj4XJyeHv1O3STXooi149pnUFjFSfqyL+jgm9Cl5lQ7jRF/neQMPCh3z3kdzPesiDztQxGMKHcdJyeDDdiyDD8vQd5ryY33dfjzppylCUIyA+th+F4Rb3fnIbjEQQP7NK89Se8WxuZ+ylUwICAEhIASWG4G4HlmAIqQ5URHSPtwaW1Au9+FKL0Tv0of5XZrrsuZSPOnnVYQ4Xv7VvP3PvaIYSeHnx185kELmdmU3eUyUA7d7rDX63UEgdV6mZHdnjzRTITCOQFyP3GoR0nm5banWPtw2Lzb8BwuPnnrbsIMnG7b/aL1o+lAbP6iLzOkCevtHJ570tYqQt/441rB4BMv3oPfRf5SwPfY4Fu+Z3xFJbTpXU6jcrkzn5O3ir9GFQA4wZpwsAAAgAElEQVSB1LmZkuX8JRcCi45AXI/cahGCBcq0dNHB1vyEwCIgEE/6OkVI+7g9euF8OCyKkeIl9e9WvCeSemHd7ePGH565vvuwDjyuCYiZsom20Qe+0Q581INHHIzJPPo527LYiMe+KfsqfYzD9nXnBzuOxX3E5PmxD/qshw/igEY5eFEhIATGEYjnjGtZ5n00eIJnCh3TlN5lvKV4+MEuZeM62DFlH8ghE11NBOJ6REXIauaB9nqFEIgnfa0i5M2oCIkvpBfvhHy34o4Iv6jefjPfIsQPD3/YxT7z0TYe2mgb7V0PG9AYI/qU8TEeYoIiNnhQyEFZjj4obEBT8igDDxp9ozzq6/AeA3FA3Y/liCMqBITAOAI4TyJ1Kz6f6vDjkcc5xAKFNsezPPaZT80LsUGjPeSiq4FAXI/cahGyGpBrL4XA7SIQT/pJihC8iD5Gv9vlY1qQT1KEOBr4IAJlhCADTdmzjvUcB/1oy/bQRQpfprCBzPnYqmLn7FnO8dHnuCxD3/3jFmXgQWEP3im3qK/iOY7b5njEERUCQmAcAZwzLIXMaWwpO5ZxP+fL8dne+yldlIGHb+QRx+VosBVdPQTiemRxi5CvHesd7yTattmgu3pHTnssBKZEIJ70dYqQ1utW8bW7KDLGaCxCCr41Njt82EQKI5f7BhrlUYc4KbtoCxvQOAbsWY4+KHyZRl3kYQt5jubs6sphxxRjlclgAwpb8KB15WzHvug7Rd9tuQ9fUSEgBH4gkDpHIAP9YT3eK9NHHfPogyIq87Efefg4ZV0dnn3VX34E4nrk1ouQYf/czl7tXGm9k10bfjq4PCJ7r83WX3QL2fnbvUu5OkJACJQjEE/6SYoQfxzLX0j3F9N9K4qR4bB4HOtSnilC4qyqPpzcnm1y/WiX4nlsjgN5lIEHhR3TqMvx1yFHTFCel/dT8igDD4oY4EHryqNd5HPxYCcqBITAOALxnHEtZKDwqOJhxzEgq+PLNrn+NLE5FuYjujoIxPXIrRchvdM9G35umn1rjzX/ZfThn41kUxGyOgmrPZ0dgXjS1ylCDv44MG9HL4+s+6FbvKTuP0zoP1DoMujxwvrB4Y9/GPiMUx80UZbiXRZbKl7KtwwpjlkVL9oibhwTcWCfs4MfaLSDP2hKD5nTGAc6+LM+JUMM6FL+MQZs4FuH5xgpP46hvhAQAulzm88jnLMsA24pGXRO2TfapvhoDxtQxK7iq8ZGHNHVQCCuR2YuQhq/NayqlUHbf98YFR/9fTNvXy/at3bxFb1ejMQ7JWVFSOrEiSdJ2XykEwLLhkA86esUIY7BYDCw8z/PzR/NQtHh/d7nXlGUuM7lXojsP9ufCLbUOVlXNtFAMhYCQkAICIEsAnWvuym7bFAphEAGgbgemUsRkhmrEHuBUrb13oUiZKwQaZl9u9q8MMltqRMlJcv5Sy4Elg2BeNLXLUKAg98BQfPCBJvLvCDBnRHI61Cdk3VQko0QEAJC4HoR0LX4evFV9HEE4npk7kVITOjKIuTUi5CW2Zfmj9anPsu/NG34qWmzFCE+PzSGBjJQ13mfN/CwYVpljzjwKbOHLSh8nGJjGfquS9lADrtog5hMYcM+6MMOPGyrxoE9/JmmYkAPP1CMAz141kMWbcDD1umyb/Gkn7QIqcLHixH/5XRtQkAICAEhIASEgBDIIRDXI4tVhPi7IaHoMJdRm6UIiQtO5lP9KGPeAS7jXQd9pDg4kCMW8ykb2EFXxsdYOT7KETvK6/LRrmyOGIttqvyhB2VfxIMONMrBg0Y7yJeFxpN+3kXIsuCk/RACQkAICAEhIASuD4G4HplbEeILudh8N6ruhJyfNMwGR2OFhn2iwsP71IafGlPfCYmLTeZTfcgixeGBPPKQM0Uftk4hizRlAxlsy/how2NFP7flFvWT8pOMjdhOMQeWoc8x0Yc9KGwRiyl08IUOviyH7TLReNKrCFmmo6t9EQJCQAgIASFwNxCI65G5FSHY/bigqyxC/Ot2vx6YfWpQ48KjYfbxRxt+vNkihPeH+76/KZ5l6EfKWEGXipeSsX2Zfla7uv68L6n5pGQxNtuU6XJ20Yd573PjGN73je0vREtF4klfpwg5Oz2zOq34dqylQks7IwSEgBAQAkJACFwHAnE9cutFSPd4VIR4ccENhUchw1f1XthM+05IXGwyn+qzzA/GtDz75fqp+CkZ+1fp2Zb77Dep3H19q+tXZjuKNPrL8bgf/aEDjfoUPxrhx5zZt8wefnedxpO+bhFSVWB033et87ZTvLR+1zHS/IWAEBACQkAICIHrRSCuR+ZehMTpV90JKYqQ/n7y90ByvxMybRHic/MFKBrmmluU5uRVflGfi5OTwx/U7dAgA62KAT38QdkfMti6jvspHjL4cjz0mcIuxoVNlIMHjXYpucuiHH5OWQdbULZbtn486esUIZ2TTvHVu/ildP/RQu87xea/GeIvpbvt8NsQYlEhIASEgBAQAkJACFxBIK5H5lKEeKFR1q7MggTdN3vFy+i5giMlb/+xRRHUrYMAL8Dr2MtmeRCIJ/00RQiKEVBHx++CcFsexNL/rJj3/vE5yf15j6N4QkAICAEhIAQWAYG4Hpm5CJl1pzov/v/2zt9HjuPawvq3XmiGChk6ZSi8yJEhODEWLzAEBwLhwCAUCOALDNCBgFVggEoEyIEBvsAAFRCgAgcMFDBQsIGCfrize7h3D6t6uqd7erq6vwFGt+vWrV9fVe3eo9nlPulK7+uvnnQhNl58+bh7/ufH3fM/fdo9++On3dM/POqe/v7R1GF3154kZ3db/mHBfunnEiExQPzTvO9+ensQIx8GTA9x7lo7e0vOt0U+aXt5hAAEZiRQ+tpT8s045OCu9LVqLfMZPHECV0XA85GLi5BV0WEyENggAb/0g0TIP+LHsW4OP4IVSN7+GH+U8PrBj2NlVPGJSOmlb1ylujX6+Aa7xl1hThDYB4HS15+Sb2kaPgcvLz0fxmuXgOcjiJB295KZQ2AQAb/0Q0TI9bfXt79wfnNzECOHX1L/tTv8nkjpF9Yj3l/5G1XtOdrkOpXDl/35WTGyipUNv79Ul/s55vNY7zPKisl96TnXq22Ol68UJ5/6Ujv5a21L8Yqt1dX8pXZ5HqqX9X48NpdLsdnXFxvj5fpcrvk1RywE1k4gn+H8HPOOst5ezn6v05pL/amuZr2N4uTXuNlGjOr1XCof82ks7HYIeD6CCNnO3rISCBQJ+KUfJEK+uRUh/gvph98J+bU7fCKSf1H9+pt5RUgsxL9BaXHhz3UeqzhZjy3FK0bW27rf64eUow/1I6u55PLQvtR2SHyOLY1V6yO3GxPj7WJMjSur/rL1ulo5/Krz577+ch3PEFgjAZ3rmFvtWfPO9Tm+5u+LUZ9uvS/Vu79Wdr/ay5bqSz7FY9sm4PnIekXIzy+7t99+Vng/6br3r9reBWYPgQUJ+KUfI0L0i+gP7K/dhx/Tkn+MCIml65uMbMYhn2wpPtfl+tyPnj22FK8YWW8b/vz2+mNl9XvMqp+weTy18/pTyt7XkHFyTB5Tz95n+OWrWbXNVrHyRdnffX2X6tQXFgKtENCZz/P1uxF17lNZ7bM91leuz8/qM/vi2f2lsvvUR/jz2/0qY7dHwPORi4uQm3evux/+9tlH77ff/a67efPsww58/veue/T1q4PvdfyBQ14QgMAgAn7ph4iQF39/cfhndyUyHlgXIYfyiwdzyd9g8rOCwhcvWfd7nfooxXmsYmR9jFK8YmS97Vh/bp/b6jmsnkvzKfly/Nj63Lb2XOqz5Mvtoz5eNV/261n2rukD43VeVrD8bvNcVKc2WAi0QiDOrp9fL8da3KeybG29x+pzu1qs+2vlml9jeH1pXYrFtk/A85GLi5C333/e3fz0Rdf9cv3gHX8LpPTP84YPEdL+QWQFyxHwSz9GhMSPY8UvpMcvpsfrIEZubg4/jvXBXxEhvkL/ZuPliM++2rPHlcp57NyP/O5TWdbjxvq9vZdr/SkubF+M6mSHxntcbu91UY7XKTF97by/21Fu/+t1tXLNr768Xn4sBFogUDq/Q3yKkdVac1nPsqUY+WSHxPbF5Lr8HP17uebTXLBtE/B8ZLII6fv7IKrrQ/buX1e34uPd066L989371+uuxd/edyFGPFPSvpESBzo0rtvDtRBYMsE/NIPESHP/vqsi/fz/33evfq/V4dfUo8/TBh/oDB8qtcvrD/76v5Ty2A55BuLx5TurWJktU/HyoqTzX33+aLuWGweOz+rrfrvKx9rp7a1udTGqMVnv57Vh8qy8svKLyu/W9WHjZes4nLZY0sx2af47NNz2Nx3qZxjeYbAWgn4Ofd5ql7nXVZxueyxEZPrvex16lO21J/qvK9j5dyXxs2+3C/P2yLg+cgsIqQPUQiRvtfbf5oIeSBEXnTdLx+/p/zF9L65UAeBLRLwSz9EhASH9+/fd6///bqLH82S6Ijntz+9PYiSqAt/CJGnXz4dhU7feHKjob7chufjBPbGtbTe45SIgMC+CXBv9r3/S63e85HZRYgf5KMi5PsQIS8OfzW9+88Xt/bdnVU52Zs3Xxw+HakB8/EjLvviWe/ch3yy3i6XFZNtrle/Ue9+tXF/qXxofDf/3E6x8uVx3HesD9Wrz2xVl/uXz+NK46qd2qgs6371qb5yvXy5bcmnNuqrVva2uaxntVU5bH5lv+pkc1w859hcV/Jnn/eX69RPKUZjhvVLP1SEqP/4BETvECZ6hS8EiT4ZkX+I9TkPaUMMBIYQ4GwNoUQMBO4JcGfuWfB0XgKej6xLhMTvhiTBcXgOX3pPESF+0XK59Oy+XI5t6itHnerdaovlV1+5XIpRXLaKK/lK/eU4r1dZVrEqy2pMlWWX8mteGq9Udl/MUfOU7WuvGFnF5nLpOfvUxq1iZFWvsqz7VZZVnGzN75d+rAhRvzUbYiT+cjovCEAAAhCAAAQgUCPg+chsIiQSIX/HJI59EvL6u6uue//8gdDo3iThEc/pffPm6uRPQmrJWswz1+m5ZgVX9V6WP1s9KzaPqTrZUox8ipGVP/cnX46J5/xWfPYp/pj1/r2P3N7rhoxb6l8+WY1RK4dfMTWrtjlWPm/jfm+T4+NZb7VTvOJU9nr51T7H1+pyrJ4VG9Yv/dwiJMbgBQEIQAACEIAABPoIeD4ymwjRoJ40HRUh8c/t/vys695cpXcWHldd9+P9++bHZUVIXk9+jvWWytmnZ7eZlepK/ZV8ipdVX2Ni1VZWfagcVs/er+pkvV59lfzqU1axKsse8/f1rbaKyX3qWdZjS2WPzeXSc/ZpDrnf7KvFzumPvvzSI0J8RyhDAAIQgAAEIHBuAp6PXFyEvPr2VoSEuMhvCY+D799Xt/9c713Mqb+YXkvuAnqu07OsNuXUcm5Xe/Y5HBsz9zM2Vm1lvX3NrzhZxcku5Y9xamNqDn0x3nZMbG5bes6+Ur/ZV4ud2++XfogI+eH7H7oh78O/jhWL4gUBCEAAAhCAAAR6CHg+MrsI8bGPfRJyECHvnlb/Jkjpb4WcKkJibpHg6a25jk36jrXz+lP7z/0cm3PEKkZW7Wt1c8xLY2jM3Gd+1hyyzW3zs/rKPj1nqzgfRzHuz2Vvm+uifS57rNfnco491ofaqU2U46Wy7J27WpfHUfts/dIPFSHHBMarf73qXv7j5eGX1vMceYYABCAAAQhAAAJOwPORWURICI2+t08il1998/nhl9FLYqPmu/7rb3MXPN8R8GQUMBAIAn7ph4iQl9+9PPzTu/pL6fFHC+M5rF7xN0Pil9Ij9uaXG7mxEIAABCAAAQhA4CMCno9MFiEfjTDS8fLrJ13pff3Vky7ExosvH3fP//y4e/6nT7tnf/y0e/qHR93T3z8aOco+whEh+9jnsav0S3+KCJEYkY05xKcg+T12XsRDAAIQgAAEILAfAp6PXFyE7Ac9K4XAZQj4pZ9LhMRq4p/mfffT24MYKa2u9CNlpTh8EIAABPZOoPQ/Eku+vXNi/e0S8HwEEdLuXjJzCAwi4Jd+kAj5R/w41s3hR7BikLc/xh8lvH7w41h58PhEpPRChJSo4IMABCDwMYGS4Cj5Pm6JBwJtEPB8BBHSxr4xSwicTMAv/RARcv3t9e0vnN/cHMTI4ZfUf+0OvydS+oX1iPdX/uZZe442uU7l8GV/flaMrGJlw59fY9uqH1nvy/0qy9bio14vxbpP9WFVJ6u6XI7n/FaMbI49pc/cTx5H/crmuDyO/LKKlx3qV1zYaKv3Mb/islUf3lZlj1W8+6OcXyrLqs7L8mMh4ARKZyX74llvtVU5W9VlW6oPX36VymqnuFJM1Cku29xGfvmw+yTg+ch6RcjPL7u3335WeD/puvev9rl7rBoCJxDwSz9IhHxzK0L8F9IPvxPya3f4RCT/ovr1N/OKkFhm/mbnz7nssY6oFjvWX+u31o/PS3Gy6k9l2T5/xChO1uNVDluLGetXn7V2Xu9xpXrFhM3POVZ++dzW6uWXVTuVZcMfzyrLKl71pbK3U1tZtc3l3A/PEHACOlNuI87P0bGy953Laiurulo5+/05l0vzVN+yHi8/dh8EPB+5uAi5efe6++Fvn330fvvd77qbN88+7Mrnf++6R1+/Ovhexx845AUBCAwi4Jd+jAjRL6I/sL92H35MS/4xIiQmrW9Esnkh8smW4nNdrs/95GfFy5baqE5W7XM5nvNb/biv1rYUr/5zH3pWfJ8tjSVfqV32Ke7YHDwulzVXWfWvsvqW/xSr8WTVt8rqU36NKas4lY9ZxavfUvlYH16f++AZAiUCOjO5Tr6w/i7FZV9+rrXN/ef4eC7VuU9ltfWy+gm/3orF7o+A5yMXFyFvv/+8u/npi6775frBO/4WSO2f6EWE7O/gsuLTCfilHyJCXvz9xeGf3ZXIeGBdhBzKLx5MUN9s3Coo/PGSdb/XqZ9SnMcqJluNI1tqozpZtVdZdqjfx1B7WfUj636Vw+q51Kfqc4z6zPFen9upTja3z89eXysf86u+ZOXLc89zyM+KlVWdyrIlf67Ts6ziZcOf3+FXbMnKl+PUFxYCNQL53ChGPln53fbVe10u61lW/eayP3tZbcLmuiHl3Jbn7RPwfGSyCOn7+yCq68P67l9Xt+Lj3dOui/fPd+9frrsXf3nchRjxT0r6REhcgNK7bw7UQWDLBPzSjxEh8eNY8Qvp8Yvp8TqIkZubw49jffBXRIgzPfbNKeJzTO3Z40plH7sUk/vP9XP5c5/5+dz9x1j+8jFr9R53arnWTn5ZzUNlWfer7FbxsqpXWfZUv7eLsvqU9ZiaX3FYCNQI+NmJOPlk1fZYWXG5D/mGtM0xtedT+s59aT7Y/RDwfGQWEdKHL4RI3+vtP02EPBAiL7rul4/fU/5iet9cqIPAFgn4pR8iQp799VkX7+f/+7x79X+vDr+kHn+YMP5AYfhUr19Yf/bV/Y9OBsPSNxr3lcrh83epv1LbY3t3rI3qS+Or71JdyXdszrlN7lvPuX3E5pfKsqrzsvxh++q8PmL1zn14XF9Z7WXVT5SPtVNsKU4+79f9U8ZR36f2oXZah5flx0LACZTOSvbFs95D2uYYtZP1Oi8rLtuIiXJ+HSurjfeT++B5PwQ8H5ldhPiBPCpCvg8R8uLwV9O7/3xxa9/dWZWTvXnzxeHTkdqW+fgRl321i5D9ipfVWCp7bPYrNo+revlUllUbLyte9bkcsf5WffZ7W9XJr7Ks/H19KTasXvlZbbMtxeV+vL3almJKPsVrHC/3tVGd2kZZr77nvnZ5/NxH9utZ/ShO1udQ8yuuZv3SDxEh0df79++71/9+3cWPZkl0xPPbn94eREnUhT+EyNMvn9aGL/p9LRE01Ffs8Iiz1HetyZjYWh9r8m9tPWtiy1wg0DqB0teHob7W1878lyfg+ci6REj8bkgSHIfn8KX3FBHiFyuXS8/uy+XYur5y1KnerbZdfvWVy6UYxWXrcd6Hl8fE57Z6lh3aT46PZ5VlvR+Vw9ZihvgjJseVnrPPx1OdW4/LZcWGL14qy8qnsuxt9MN41YXNzzlWfvlq1i/9UBGi/uITEL1DmOgVvhAk+mRE/iF26NyH9DUkZsx4Y2KHjH3pmK2t59I8GR8CWyLA14ct7eb61+L5yGwiJA6yvwPHsU9CXn931XXvnz8QGt2bJDziOb1v3lyd/EmIX7ZcLj3L51bbLL+X5c9Wz4oNK5/bHFOKyz7F1vqQX22irHfN530qTlbtZY/5VV+y4YtX9OUv96ksq3iVa9b79zjvJ8eXYsPnb7Wp+VVfsuGLl481tHzXvGr80o8VIdWO7ypCjMRfTucFAQhAAAIQgAAEagQ8H5lNhGhAJU4qHxUh8c/t/vys695cpXcWHldd9+P9++bHZUVIXk9+jvWVytmnZ7diE37VlfrLcV6f2+W6ufy5z/zs/UddvNyvclg9e5zqZG97uv9vbpfb9vlz3bHnXJ/71wyiXm/5SnGqq/XnfeQ41cnm/hWXrZ5znMavWb/0c4uQ2rj4IQABCEAAAhCAgAh4PnJxEfLq21sREuIivyU8Dr5/X93+c713Maf+YnpO4AJILpees8/jx5RzP7XnUn/h0yu3C1+tPJffx1C/sj6vsf5a/+rX63N5rrFq/ZTGyrH5uRQbvngpTvbO/cGfY/JzLb7mV78165ceEVIjhR8CEIAABCAAgXMR8HxkdhHiEz/2SchBhLx7Wv2bIKW/FXKqCIm5RSKnt+ZaS+5q/mPtvL7WT82v9tkei1V92Pz2Prwul+NZr/wcvlzObY7F53a5n5pf/eVY+dQmjy/fsXj14XG5L8XU+nS/2pba5XFyu3P4NX7N+qVHhNRI4YcABCAAAQhA4FwEPB+ZRYSE0Oh79y3m1TefH34ZvSQ2ar7rv/62r8vN1XkS27fAMbF9/ay5bg9rnJO/X3pEyJx06QsCEIAABCAAgSEEPB+ZLEKGDNoX8/LrJ13pff3Vky7ExosvH3fP//y4e/6nT7tnf/y0e/qHR93T3z/q63JzdWOS7jGxrYLawxrn3Bu/9IiQOenSFwQgAAEIQAACQwh4PnJxETJk0sRAAAKnE/BLjwg5nSUtIQABCEAAAhA4jYDnI4iQ0zjSCgLNEPBLjwhpZuuYKAQgAAEIQGAzBDwfWZUIufqfq67vvZldYCEQWJCAX3pEyILwGQoCEIAABCAAgQMBz0dWI0JCfPzwzx+q76jndwE4xRAYT8AvPSJkPENaQAACEIAABCAwjYDnI6sQIccESIgTRMi0jaf1fgn4pUeE7PcssHIIQAACEIDApQh4PrIqERKfdNTeiJDTjkzmeVoPtHIC+kRO1uvXVvZLjwhZ2w4xHwhAAAIQgMD2CXg+MlmE9P19ENUdw6pPQuJv5dXeQ0VITrrz87E5rLXe15DL8dz3Olbf15a6OgFxlY3IePZ3vYdla/zSI0KW5c9oEIAABCAAAQh0necjs4iQPrAhRI69rv7nky7eBwFy+N2P+P2P/O4G/zhWTgw1bsmnuhZsnn9+jrl7Weup+VWPPZ2A2MpGT/m5VD59tOkt/dIjQqYzpQcIQAACEIAABMYR8HxkdhHiydgxERK/79F18X/0JUTCXnWf5Pcn84mQmJ/eGZ18slEXz/mlsmKyPRavftSmL16xshp3bBuNldurD9XlMdw3JNbbqBw2v9xfqle8x9b8OU7PEdvXd+5Lz95GfXk/Od6fPTaXS/2V6tVnKV5z9Lrcj9orVmW/9IgQkcFCAAIQgAAEILAUAc9HLipC4tOPEB/6V7Fuhcjtv4KVk63IZ8f8OJbDVKImq/pcLj27L5ejj75y1KnebW18xaleNvvzc2kOpTY5bkh7xch6nzW/4mQVJyt/WPepLKtYlWXlz9brcjmec1nt3OflWpz8br29yrKKV9mt6t0qLvyl5+zLbbPfLz0iJJPiGQIQgAAEIACBJQh4PjKbCImkx9+xoL5PQiRC9ElI2OhDoiTbS4oQJXSy2qhaWf5s9ay2YeVzm2NynJ4jXm/FqlzrK/tzrPy579ynnlWfrepKfWiMUrx8ipGVX/3mch4j1+cY+RXrVvVqo3FlVa+yrPx9NmLzS2VZ1akcVs+qk1WdbPb7s2Jkc718fukRIaKEhQAEIAABCEBgKQKej8wmQrSASHzyq0+E3MbdfhoiIaLEqWRDiIQw8THyeKU6+WQVn8ul5/CV/KX24avFqw/Z3D778rNi1K/KtRjVy3qcyrKKK1nFyCpGZdlT/dFujj58/FzO/efnHKPnsIqRVZ2X5XfrcSrLKl5lt15fKqtN1OlZ1uOz3y89IkS0sBCAAAQgAAEILEXA85GLi5D4NCSERf5UJBKoEBz+vo3r/6OFOfkSVPlk3R/lXKdn2VK8t+kr535qz6X2pXFze9WXrMepLKs2Xg6/fLIeO9Wfxzi1b7Xr60sxPt++Nh7rZfXp1uNUllW8yrI+l+zvq1OcbF//fukRIaKFhQAEIAABCEBgKQKej8wuQnwhxz4J0acbJSESvvyWKPHEK49Zqsu+eNZb7XJ9+FSWPRZ3rL7WT82v/jSXiFOsbI6pPaudtyn5S77S+PLlMXP/uZ+af0wfPo76d/+Y8pjx8xryGPm5FJN9mrP7an3keLWRVRuVS7ERo/p49kuPCBFFLAQgAAEIQAACSxHwfGQWERJCo+/dt7gsQo4JkSEipG8s6iCwRwJ+6REhezwFrBkCEIAABCBwWQKej0wWIVOX4yKkT4hEbP4/vFPHpj0E9kDALz0iZA+7zhohAAEIQAAC6yLg+cjFRUjg8R8pUbn0y+rrwslsILB+An7pESHr3zNmCAEIQAACENgaAc9HViFCapDvxUgtAj8EIHCMgF96RMgxYtRDAAIQgAAEIDA3Ac9HVi1C5l48/UFgjwT80iNC9ngKWDMEIAABCEDgsoJQOkUAACAASURBVAQ8H1mvCPn5Zff2288K7ydd9/7VZSkyOgQaIuCXHhHS0OYxVQhAAAIQgMBGCHg+cnERcvPudffD3z776P32u991N2+efcD++d+77tHXrw6+1//4/IOfBwhAoJ+AX3pESD8vaiEAAQhAAAIQmJ+A5yMXFyFvv/+8u/npi6775frB++VXT7qbf18V35cQIfyrXPMfxkv3mPc0P196XnOP75ceETI3YfqDAAQgAAEIQOAYAc9HJouQvr8Porq+Sb3719Wt+Hj3tOvi/fPd+5fr7sVfHnchRvyTkj4R4slklN3XN59a3Rx91PrGfzkCc52Py63g+Mh+6REhx5kRAQEIQAACEIDAvAQ8H5lFhPRNMYRI3+vtP02EPBAiL7rul4/fIUxqrywW8nMtfqh/zr6GjkkcBOYg4JceETIHVfqAAAQgAAEIQGAMAc9HZhchnqwfFSHfhwh50XX/+eL+/S49Z/9/vuhu3nxx+HSktug8fn5WfPj0zj49h83tFJutYnNcbpdjFSPrbUuxOUb12XfsOerzeOpDVu1l5ZeVX/0M8UeMXqXn7FO/suq/FKO6Ut9qn20pTn3k/vNzqb18uW1uk/0as9RGPo+RP/ej/mXVRmXZ3FbPii2V/dIjQjItniEAAQhAAAIQWIKA5yPrEiHxuyEmOrrwpfcQERLJWk7YBNZ9Kst6XPaXnt2nsqz6C+s+lWUV62X35/q+Z9XJej8qhx0Sk+M8PtfVnnObeFZZNtrFS2XZO/dZ/TGWj5fnMnQO3kZ9yqo+l+XTGF6OWMW7VRv51TaXw+eXHhEiclgIQAACEIAABJYi4PnIbCIkEh9/x6KOfRLy+rurrnv//IHQ6N4k4RHP6X3z5mrQJyGeiMVc3Keyzzv7tTHy5X7kq1m1lfW43JfHqC7a6C1fLTbXl8bK9eqj5FNb1Wl8+WVrfeR6PR+z6ivHxXN+l+YzJF59q32fLcXKl8eSL/dVe/Z2KquPWln+bPWstnlM1ckqxi89IkRksBCAAAQgAAEILEXA85HZRIgW4AnQURES/9zuz8+67s1VemfhcdV1P96/b34cJkJiPj6XWnmIP8foOaye83jZJy61eo9VWVbtVZbN/en5WF3U5xjv28seq7Ks4jW+yrlez2H1nOOzr89f6rsvXv3Kevvw57r87LFe9thcLj2Hr+T3fnO5FC+f7LF41fulR4SIDBYCEIAABCAAgaUIeD5ycRHy6ttbERLiIr8lPA4+/VO9dzFDfzE9oOaELT/nuiH+HKNnWW2eyrLyZ+t1tfIQf47Jz3ltfc+aV63tUH/fGOpD1sdcm1/z8zXlcm3OOSY/98XnuHiOVy0++2vPpfZ+6REht5z5LwQgAAEIQAACyxHwfGR2EeJLOfZJyEGEvHta/Hsgtb8TMkaExHw8YYuy+/K8vU7xsorNcXkc9ys+x8inPmXlV6z86jOX9axYb9vn91j1pXFUn/25Lvs1TvblZ9Wrz1zOcfGcX7lO/lJM7q8UN6YftZ+zz9qcNdbQ+lpcza/+/dIjQkQGCwEIQAACEIDAUgQ8H5lFhITQ6Hv3Le7VN58ffhm9JjhK/uu//ravy7PUeaJ3yiClPkq+MX1PbR9jzdHHmDnn2EuOneex5We/9IiQLe82a4MABCAAAQisk4DnI5NFyNRlvvz6SVd6X3/1pAux8eLLx93zPz/unv/p0+7ZHz/tnv7hUff094+mDju6/RzJcqmPkm/05CY2uOQcLjn2RGzNNPdLjwhpZuuYKAQgAAEIQGAzBDwfubgI2QxZFgKBlRLwS48IWelGMS0IQAACEIDAhgl4PoII2fBmszQIBAG/9IgQzgUEIAABCEAAAksT8HwEEbL0DjAeBBYm4JceEbLwBjAcBCAAAQhAAAIf/U9RRAiHAgIbJ4AI2fgGszwIQAACEIBAAwQ8H0GENLBpTBECUwj4peeTkCk0aQsBCEAAAhCAwCkEPB9BhJxCkTYQaIiAX3pESEObx1QhAAEIQAACGyHg+QgiZCMbyzIgUCPglx4RUiOFHwIQgAAEIACBcxHwfAQRci7S9AuBlRDwS48IWcnGMA0IQAACEIDAjgh4PoII2dHms9R9EvBLjwjZ5zlg1RCAAAQgAIFLEvB8BBFyyd1gbAgsQMAvPSJkAegMAQEIQAACEIDAAwKejyBCHuChAIHtEfBLjwjZ3h6zIghAAAIQgMDaCXg+gghZ+44xPwhMJOCXHhEyESjNIQABCEAAAhAYTcDzEUTIaIQ0gEBbBPzSI0La2j9mCwEIQAACENgCAc9HECFb2FXWAIEeAn7pESE9sKiCAAQgAAEIQOAsBDwfQYScBTOdQmA9BPzSI0LWszfMBAIQgAAEILAXAp6PIEL2svOsc7cE/NIjQnZ7FFg4BCAAAQhA4GIEPB9BhFxsKxgYAssQ8EuPCFmGO6NAAAIQgAAEIHBPwPMRRMg9G54gsEkCfukRIZvcZhYFAQhAAAIQWDUBz0cQIaveLiYHgekE/NIjQqYzpQcIQAACEIAABMYR8HwEETKOH9EQaI6AX3pESHNbyIQhAAEIQAACzRPwfAQR0vyWsgAI9BPwS48I6edFLQQgAAEIQAAC8xPwfAQRMj9jeoTAqgj4pUeErGp7mAwEIAABCEBgFwQ8H0GE7GLbWeSeCfilR4Ts+TSwdghAAAIQgMBlCHg+ggi5zD4wKgQWI+CXHhGyGHoGggAEIAABCEDgjoDnI4gQjgYENk7ALz0iZOMbzvIgAAEIQAACKyTg+QgiZIWbxJQgMCcBv/SIkDnp0hcEIAABCEAAAkMIeD6CCBlCjRgINEzALz0ipOHNZOoQgAAEIACBRgl4PoIIaXQjmTYEhhLwS48IGUqOOAhAAAIQgAAE5iLg+QgiZC6y9AOBlRLwS48IWelGMS0IQAACEIDAhgl4PoII2fBmszQIBAG/9IgQzgUEIAABCEAAAksT8HwEEbL0DjAeBBYm4JceEbLwBjAcBCAAAQhAAAIf/U9RRAiHAgIbJ4AI2fgGszwIQAACEIBAAwQ8H0GENLBpTBECUwj4peeTkCk0aQsBCEAAAhCAwCkEPB9BhJxCkTYQaIiAX3pESEObx1QhAAEIQAACGyHg+QgiZCMbyzIgUCPglx4RUiOFHwIQgAAEIACBcxHwfAQRci7S9AuBlRDwS48IWcnGMA0IQAACEIDAjgh4PoII2dHms9R9EvBLjwjZ5zlg1RCAAAQgAIFLEvB8BBFyyd1gbAgsQMAvPSJkAegMAQEIQAACEIDAAwKejyBCHuChAIHtEfBLjwjZ3h6zIghAAAIQgMDaCXg+gghZ+44xPwhMJOCXHhEyESjNIQABCEAAAhAYTcDzEUTIaIQ0gEBbBPzSI0La2j9mCwEIQAACENgCAc9HECFb2FXWAIEeAn7pESE9sKiCAAQgAAEIQOAsBDwfQYScBTOdQmA9BPzSI0LWszfMBAIQgAAEILAXAp6PIEL2svOsc7cE/NIjQnZ7FFg4BCAAAQhA4GIEPB9BhFxsKxgYAssQ8EuPCFmGO6NAAAIQgAAEIHBPwPMRRMg9G54gsEkCfukRIZvcZhYFAQhAAAIQWDUBz0cQIaveLiYHgekE/NIjQqYzpQcIQAACEIAABMYR8HwEETKOH9EQaI6AX3pESHNbyIQhAAEIQAACzRPwfAQR0vyWsgAI9BPwS48I6edFLQQgAAEIQAAC8xPwfAQRMj9jeoTAqgj4pUeErGp7mAwEIAABCEBgFwQ8H0GE7GLbWeSeCfilR4Ts+TSwdghAAAIQgMBlCHg+ggi5zD4wKgQWI+CXHhGyGHoGggAEIAABCEDgjoDnI4gQjgYENk7ALz0iZOMbzvIgAAEIQAACKyTg+QgiZIWbxJQgMCcBv/SIkDnp0hcEIAABCEAAAkMIeD6CCBlCjRgINEzALz0ipOHNZOoQgAAEIACBRgl4PoIIaXQjmTYEhhLwS48IGUqOOAhAAAIQgAAE5iLg+QgiZC6y9AOBlRLwS48IWelGMS0IQAACEIDAhgl4PoII2fBmszQIBAG/9IgQzgUEIAABCEAAAksT8HwEEbL0DjAeBBYm4JceEbLwBjAcBCAAAQhAAAIf/U9RRAiHAgIbJ4AI2fgGszwIQAACEIBAAwQ8H0GENLBpTBECUwj4peeTkCk0aQsBCEAAAhCAwCkEPB9BhJxCkTYQaIiAX3pESEObx1QhAAEIQAACGyHg+QgiZCMbyzIgUCPglx4RUiOFHwIQgAAEIACBcxHwfAQRci7S9AuBlRDwS48IWcnGMA0IQAACEIDAjgh4PoII2dHms9R9EvBLjwjZ5zlg1RCAAAQgAIFLEvB8BBFyyd1gbAgsQMAvPSJkAegMAQEIQAACEIDAAwKejyBCHuChAIHtEfBLjwjZ3h6zIghAAAIQgMDaCXg+gghZ+44xPwhMJOCXHhEyESjNIQABCEAAAhAYTcDzEUTIaIQ0gEBbBPzSI0La2j9mCwEIQAACENgCAc9HECFb2FXWAIEeAn7pESE9sKiCAAQgAAEIQOAsBDwfQYScBTOdQmA9BPzSI0LWszfMBAIQgAAEILAXAp6PIEL2svOsc7cE/NIjQnZ7FFg4BCAAAQhA4GIEPB9BhFxsKxgYAssQ8EuPCFmGO6NAAAIQgAAEIHBPwPMRRMg9G54gsEkCfukRIZvcZhYFAQhAAAIQWDUBz0cQIaveLiYHgekE/NIjQqYzpQcIQAACEIAABMYR8HwEETKOH9EQaI6AX3pESHNbyIQhAAEIQAACzRPwfAQR0vyWsgAI9BPwS48I6edFLQQgAAEIQAAC8xPwfAQRMj9jeoTAqgj4pUeErGp7mAwEIAABCEBgFwQ8H0GE7GLbWeSeCfilR4Ts+TSwdghAAAIQgMBlCHg+ggi5zD4wKgQWI+CXHhGyGHoGggAEIAABCEDgjoDnI4gQjgYENk7ALz0iZOMbzvIgAAEIQAACKyTg+QgiZIWbxJQgMCcBv/SIkDnp0hcEIAABCEAAAkMIeD6CCBlCjRgINEzALz0ipOHNZOoQgAAEIACBRgl4PoIIaXQjmTYEhhLwS48IGUqOOAhAAAIQgAAE5iLg+QgiZC6y9AOBlRLwS48IWelGMS0IQAACEIDAhgl4PoII2fBmszQIBAG/9IgQzgUEIAABCEAAAksT8HwEEbL0DjAeBBYm4JceEbLwBjAcBCAAAQhAAAIf/U9RRAiHAgIbJ4AI2fgGszwIQAACEIBAAwQ8H0GENLBpTBECUwj4peeTkCk0aQsBCEAAAhCAwCkEPB9BhJxCkTYQaIiAX3pESEObx1QhAAEIQAACGyHg+QgiZCMbyzIgUCPglx4RUiOFHwIQgAAEIACBcxHwfAQRci7S9AuBlRDwS48IWcnGMA0IQAACEIDAjgh4PoII2dHms9R9EvBLjwjZ5zlg1RCAAAQgAIFLEvB8BBFyyd1gbAgsQMAvPSJkAegMAQEIQAACEIDAAwKejyBCHuChAIHtEfBLjwjZ3h6zIghAAAIQgMDaCXg+gghZ+44xPwhMJOCXHhEyESjNIQABCEAAAhAYTcDzEUTIaIQ0gEBbBPzSI0La2j9mCwEIQAACENgCAc9HECFb2FXWAIEeAn7pESE9sKiCAAQgAAEIQOAsBDwfQYScBTOdQmA9BPzSI0LWszfMBAIQgAAEILAXAp6PIEL2svOsc7cE/NIjQnZ7FFg4BCAAAQhA4GIEPB9BhFxsKxgYAssQ8EuPCFmGO6NAAAIQgAAEIHBPwPMRRMg9G54gsEkCfukRIZvcZhYFAQhAAAIQWDUBz0cQIaveLiYHgekE/NIjQqYzpQcIQAACEIAABMYR8HwEETKOH9EQaI6AX3pESHNbyIQhAAEIQAACzRPwfAQR0vyWsgAI9BPwS48I6edFLQQgAAEIQAAC8xPwfAQRMj9jeoTAqgj4pUeErGp7mAwEIAABCEBgFwQ8H0GE7GLbWeSeCfilR4Ts+TSwdghAAAIQgMBlCHg+ggi5zD4wKgQWI+CXHhGyGHoGggAEIAABCEDgjoDnI4gQjgYENk7ALz0iZOMbzvIgAAEIQAACKyTg+QgiZIWbxJQgMCcBv/SIkDnp0hcEIAABCEAAAkMIeD6CCBlCjRgINEzALz0ipOHNZOoQgAAEIACBRgl4PoIIaXQjmTYEhhLwS48IGUqOOAhAAAIQgAAE5iLg+QgiZC6y9AOBlRLwS48IWelGMS0IQAACEIDAhgl4PoII2fBmszQIBAG/9IgQzgUEIAABCEAAAksT8HwEEbL0DjAeBBYm4JceEbLwBjAcBCAAAQhAAAIf/U9RRAiHAgIbJ4AI2fgGszwIQAACEIBAAwQ8H0GENLBpTBECUwj4peeTkCk0aQsBCEAAAhCAwCkEPB9BhJxCkTYQaIiAX3pESEObx1QhAAEIQAACGyHg+QgiZCMbyzIgUCPglx4RUiOFHwIQgAAEIACBcxHwfAQRci7S9AuBlRDwS48IWcnGMA0IQAACEIDAjgh4PoII2dHms9R9EvBLjwjZ5zlg1RCAAAQgAIFLEvB8BBFyyd1gbAgsQMAvPSJkAegMAQEIQAACEIDAAwKejyBCHuChAIHtEfBLjwjZ3h6zIghAAAIQgMDaCXg+gghZ+44xPwhMJOCXHhEyESjNIQABCEAAAhAYTcDzEUTIaIQ0gEBbBPzSI0La2j9mCwEIQAACENgCAc9HECFb2FXWAIEeAn7pESE9sKiCAAQgAAEIQOAsBDwfQYScBTOdQmA9BPzSI0LWszfMBAIQgAAEILAXAp6PIEL2svOsc7cE/NIjQnZ7FFg4BCAAAQhA4GIEPB9BhFxsKxgYAssQ8EuPCFmGO6NAAAIQgAAEIHBPwPMRRMg9G54gsEkCfukRIZvcZhYFAQhAAAIQWDUBz0cQIaveLiYHgekE/NIjQqYzpQcIQAACEIAABMYR8HwEETKOH9EQaI6AX3pESHNbyIQhAAEIQAACzRPwfAQR0vyWsgAI9BPwS48I6edFLQQgAAEIQAAC8xPwfAQRMj9jeoTAqgj4pUeErGp7mAwEIAABCEBgFwQ8H0GE7GLbWeSeCfilR4Ts+TSwdghAAAIQgMBlCHg+ggi5zD4wKgQWI+CXHhGyGHoGggAEIAABCEDgjoDnI4gQjgYENk7ALz0iZOMbzvIgAAEIQAACKyTg+QgiZIWbxJQgMCcBv/SIkDnp0hcEIAABCEAAAkMIeD6CCBlCjRgINEzALz0ipOHNZOoQgAAEIACBRgl4PoIIaXQjmTYEhhLwS48IGUqOOAhAAAIQgAAE5iLg+QgiZC6y9AOBlRLwS48IWelGMS0IQAACEIDAhgl4PoII2fBmszQIBAG/9IgQzgUEIAABCEAAAksT8HwEEbL0DjAeBBYm4JceEbLwBjAcBCAAAQhAAAIf/U9RRAiHAgIbJ4AI2fgGszwIQAACEIBAAwQ8H0GENLBpTBECUwj4peeTkCk0aQsBCEAAAhCAwCkEPB9BhJxCkTYQaIiAX3pESEObx1QhAAEIQAACGyHg+QgiZCMbyzIgUCPglx4RUiOFHwIQgAAEIACBcxHwfAQRci7S9AuBlRDwS48IWcnGMA0IQAACEIDAjgh4PoII2dHms9R9EvBLjwjZ5zlg1RCAAAQgAIFLEvB8BBFyyd1gbAgsQMAvPSJkAegMAQEIQAACEIDAAwKejyBCHuChAIHtEfBLjwjZ3h6zIghAAAIQgMDaCXg+gghZ+44xPwhMJOCXHhEyESjNIQABCEAAAhAYTcDzEUTIaIQ0gEBbBPzSI0La2j9mCwEIQAACENgCAc9HECFb2FXWAIEeAn7pESE9sKiCAAQgAAEIQOAsBDwfQYScBTOdQmA9BPzSI0LWszfMBAIQgAAEILAXAp6PIEL2svOsc7cE/NIjQnZ7FFg4BCAAAQhA4GIEPB9BhFxsKxgYAssQ8EuPCFmGO6NAAAIQgAAEIHBPwPMRRMg9G54gsEkCfukRIZvcZhYFAQhAAAIQWDUBz0cQIaveLiYHgekE/NIjQqYzpQcIQAACEIAABMYR8HwEETKOH9EQaI6AX3pESHNbyIQhAAEIQAACzRPwfAQR0vyWsgAI9BPwS48I6edFLQQgAAEIQAAC8xPwfAQRMj9jeoTAqgj4pUeErGp7mAwEIAABCEBgFwQ8H0GE7GLbWeSeCfilR4Ts+TSwdghAAAIQgMBlCHg+ggi5zD4wKgQWI+CXHhGyGHoGggAEIAABCEDgjoDnI4gQjgYENk7ALz0iZOMbzvIgAAEIQAACKyTg+QgiZIWbxJQgMCcBv/SIkDnp0hcEIAABCEAAAkMIeD6CCBlCjRgINEzALz0ipOHNZOoQgAAEIACBRgl4PoIIaXQjmTYEhhLwS48IGUqOOAhAAAIQgAAE5iLg+QgiZC6y9AOBlRLwS48IWelGMS0IQAACEIDAhgl4PoII2fBmszQIBAG/9IgQzgUEIAABCEAAAksT8HwEEbL0DjAeBBYm4JceEbLwBjAcBCAAAQhAAAIf/U9RRAiHAgIbJ4AI2fgGszwIQAACEIBAAwQ8H0GENLBpTBECUwj4peeTkCk0aQsBCEAAAhCAwCkEPB9BhJxCkTYQaIiAX3pESEObx1QhAAEIQAACGyHg+QgiZCMbyzIgUCPglx4RUiOFHwIQgAAEIACBcxHwfAQRci7S9AuBlRDwS48IWcnGMA0IQAACEIDAjgh4PoII2dHms9R9EvBLjwjZ5zlg1RCAAAQgAIFLEvB8BBFyyd1gbAgsQMAvPSJkAegMAQEIQAACEIDAAwKejyBCHuChAIHtEfBLjwjZ3h6zIghAAAIQgMDaCXg+gghZ+44xPwhMJOCXHhEyESjNIQABCEAAAhAYTcDzEUTIaIQ0gEBbBPzSI0La2j9mCwEIQAACENgCAc9HECFb2FXWAIEeAn7pESE9sKiCAAQgAAEIQOAsBDwfQYScBTOdQmA9BPzSI0LWszfMBAIQgAAEILAXAp6PIEL2svOsc7cE/NIjQnZ7FFg4BCAAAQhA4GIEPB9BhFxsKxgYAssQ8EuPCFmGO6NAAAIQgAAEIHBPwPMRRMg9G54gsEkCfukRIZvcZhYFAQhAAAIQWDUBz0cQIaveLiYHgekE/NIjQqYzpQcIQAACEIAABMYR8HwEETKOH9EQaI6AX3pESHNbyIQhAAEIQAACzRPwfAQR0vyWsgAI9BPwS48I6edFLQQgAAEIQAAC8xPwfAQRMj9jeoTAqgj4pUeErGp7mAwEIAABCEBgFwQ8H0GE7GLbWeSeCfilR4Ts+TSwdghAAAIQgMBlCHg+ggi5zD4wKgQWI+CXHhGyGHoGggAEIAABCEDgjoDnI4gQjgYENk7ALz0iZOMbzvIgAAEIQAACKyTg+QgiZIWbxJQgMCcBv/SIkDnp0hcEIAABCEAAAkMIeD6CCBlCjRgINEzALz0ipOHNZOoQgAAEIACBRgl4PoIIaXQjmTYEhhLwS48IGUqOOAhAAAIQgAAE5iLg+QgiZC6y9AOBlRLwS48IWelGMS0IQAACEIDAhgl4PoII2fBmszQIBAG/9IgQzgUEIAABCEAAAksT8HwEEbL0DjAeBBYm4JceEbLwBjAcBCAAAQhAAAIf/U9RRAiHAgIbJ4AI2fgGszwIQAACEIBAAwQ8H0GENLBpTBECUwj4peeTkCk0aQsBCEAAAhCAwCkEPB9BhJxCkTYQaIiAX3pESEObx1QhAAEIQAACGyHg+QgiZCMbyzIgUCPglx4RUiOFHwIQgAAEIACBcxHwfAQRci7S9AuBlRDwS48IWcnGMA0IQAACEIDAjgh4PoII2dHms9R9EvBLjwjZ5zlg1RCAAAQgAIFLEvB8BBFyyd1gbAgsQMAvPSJkAegMAQEIQAACEIDAAwKejyBCHuChAIHtEfBLjwjZ3h6zIghAAAIQgMDaCXg+gghZ+44xPwhMJOCXHhEyESjNIQABCEAAAhAYTcDzEUTIaIQ0gEBbBPzSI0La2j9mCwEIQAACENgCAc9HECFb2FXWAIEeAn7pESE9sKiCAAQgAAEIQOAsBDwfQYScBTOdQmA9BPzSI0LWszfMBAIQgAAEILAXAp6PIEL2svOsc7cE/NIjQnZ7FFg4BCAAAQhA4GIEPB9BhFxsKxgYAssQ8EuPCFmGO6NAAAIQgAAEIHBPwPMRRMg9G54gsEkCfukRIZvcZhYFAQhAAAIQWDUBz0cQIaveLiYHgekE/NIjQqYzpQcIQAACEIAABMYR8HwEETKOH9EQaI6AX3pESHNbyIQhAAEIQAACzRPwfAQR0vyWsgAI9BPwS48I6edFLQQgAAEIQAAC8xPwfAQRMj9jeoTAqgj4pUeErGp7mAwEIAABCEBgFwQ8H0GE7GLbWeSeCfilR4Ts+TSwdghAAAIQgMBlCHg+ggi5zD4wKgQWI+CXHhGyGHoGggAEIAABCEDgjoDnI4gQjgYENk7ALz0iZOMbzvIgAAEIQAACKyTg+QgiZIWbxJQgMCcBv/SIkDnp0hcEIAABCEAAAkMIeD6CCBlCjRgINEzALz0ipOHNZOoQgAAEIACBRgl4PoIIaXQjmTYEhhLwS48IGUqOOAhAAAIQgAAE5iLg+QgiZC6y9AOBlRLwS48IWelGMS0IQAACEIDAhgl4PoII2fBmszQIBAG/9IgQzgUEIAABCEAAAksT8HwEEbL0DjAeBBYm4JceEbLwBjAcBCAAAQhAAAIf/U9RRAiHAgIbJ4AI2fgGszwIQAACEIBAAwQ8H0GENLBpTBECUwj4peeTkCk0aQsBCEAAAhCAwCkEPB9BhJxCkTYQaIiAX3pESEObx1QhAAEIQAACGyHg+QgiZCMbyzIgUCPglx4RUiOFHwIQgAAEIACBcxHwfAQRci7S9AuBlRDwS48IWcnGMA0IQAACEIDAjgh4PoII2dHm0tlFRQAACU9JREFUs9R9EvBLjwjZ5zlg1RCAAAQgAIFLEvB8BBFyyd1gbAgsQMAvPSJkAegMAQEIQAACEIDAAwKejyBCHuChAIHtEfBLjwjZ3h6zIghAAAIQgMDaCXg+gghZ+44xPwhMJOCXHhEyESjNIQABCEAAAhAYTcDzEUTIaIQ0gEBbBPzSI0La2j9mCwEIQAACENgCAc9HECFb2FXWAIEeAn7pESE9sKiCAAQgAAEIQOAsBDwfQYScBTOdQmA9BPzSI0LWszfMBAIQgAAEILAXAp6PIEL2svOsc7cE/NIjQnZ7FFg4BCAAAQhA4GIEPB9BhFxsKxgYAssQ8EuPCFmGO6NAAAIQgAAEIHBPwPMRRMg9G54gsEkCfukRIZvcZhYFAQhAAAIQWDUBz0cQIaveLiYHgekE/NIjQqYzpQcIQAACEIAABMYR8HwEETKOH9EQaI6AX3pESHNbyIQhAAEIQAACzRPwfAQR0vyWsgAI9BPwS48I6edFLQQgAAEIQAAC8xPwfAQRMj9jeoTAqgj4pUeErGp7mAwEIAABCEBgFwQ8H0GE7GLbWeSeCfilR4Ts+TSwdghAAAIQgMBlCHg+MkiERKNT349+8+jktqeOSbvT92vN7HSW4urEPPdip+yJM1NfV3+86qKOFwQgAAEIQAACEFiCQM7d4nmwCDllckp0NOgpfdAGAkFAZymedZ72ZseeBDHLnOI53qob2yfxEIAABCAAAQhA4BQCno+MEiFKYIZaJTo+6ND2xG3zE41T9rV0luIC5LO11XJe4xh2JWZqr7pTvojQBgIQgAAEIAABCIwl4PkMImTCj5opocOeXyzlpDkf4rgAeyqPOWtilvmoverGfgEhHgIQgAAEIAABCJxCwPORWUTIJ598ckgEleDIKtHxQVWPPX/yvhXGpbMUFyCfra2W8xrzftbunWJKzLzulC8itIEABCAAAQhAAAJjCXg+M1mERCJUS4b6kiAlQ1iEyJAzoLMUBz4f4r2VM6u+uxdxYpZ5qb3qxn4BIR4CEIAABCAAAQicQsDzkUkiREkQIgQhoeT2XFZJcz7AcQH2UM5rzHyn3D/xPOWLCG0gAAEIQAACEIDAWAKez5wsQnIChAhBhOTk+BzPOWnOhzguwJ7Kme2xOyhmmY/aq27sFxDiIQABCEAAAhCAwCkEPB85WYRERzkJUnKTrRIdHzTH8IyAGXIGSmcpLkA+W1st5zVmVlPun3ie8kWENhCAAAQgAAEIQGAsAc9nJomQ6EyJUE6O9KxExwdVPRYBMvQM6CzFgc/naW/lzKvv7kWcmGVeaq+6sV9AiIcABCAAAQhAAAKnEPB8ZLIIiQ4jGVJyk60SHR80x/CMEBlyBkpnKS5APltbLec1Zla1e6eYEjOvO+WLCG0gAAEIQAACEIDAWAKez8wiQpTYuO1LgjyWMmKk7wzoLMWBj7i92j5GXidmmZdiVDf2CwjxEIAABCAAAQhA4BQCno8gQvhjhcVPsZSsrsUqac4HOC7AHsp5jWP2o8RM7VV3yhcR2kAAAhCAAAQgAIGxBDyfQYQgQpoSIXHg8yHeW1kiYoiV0Mi81E51Y7+AEA8BCEAAAhCAAAROIeD5yGAREknLKe9Hv3l0SBpPaUub05hvlZvOUhz8fJC3Xo61nrqnzgwRcsqXTdpAAAIQgAAEIDCVQM7d4nmQCIlEhjcM1nAG4gLkQ7yH8lTumVc8xztETfTLCwIQgAAEIAABCCxBwPORoyJESQuWXxznDLR7BuKLS96/ECG5zHO7e8vesXecAc4AZ4Az0MoZyPlIrwhZQhUxBgQgsAyB/AVqmREZBQIQgAAEIAABCDwkoHykV4QoCIvC5gxwBjgDnAHOAGeAM8AZ4AxwBuY6A4gQ/nUsfiyHM8AZ4AxwBjgDnAHOAGeAM7DoGegVIaf+izy041+14gxwBjgDnAHOAGeghTMQPyii/7PbwnyZ4/nvFWdifsaZqe7bURGiQCwfv3EGOAOcAc4AZ4AzsLUzkJOjSPC3tj7WM/7OcibGMzt2zjJTxSJC+OiNL7icAc4AZ4AzwBnY7RnIyREiZP7kUwlnS5YzMf85yEx1FhAhfOPZ7TceXQLs/F9sYApTzgBnoJUzkJMjRAjnNs4tZ2L+c5CZ6msDIgQRggjhDHAGOAOcAc7Abs9ATo4QIfMnn0o4W7KcifnPQWaqs4AI4RvPbr/x6BJg5/9iA1OYcgY4A62cgZwcIUI4t3FuORPzn4PMVF8bECGIEEQIZ4AzwBngDHAGdnsGcnKECJk/+VTC2ZLlTMx/DjJTnQVECN94dvuNR5cAO/8XG5jClDPAGWjlDOTkCBHCuY1zy5mY/xxkpvragAhBhCBCOAOcAc4AZ4AzsNszkJMjRMj8yacSzpYsZ2L+c5CZ6iwgQvjGs9tvPLoE2Pm/2MAUppwBzkArZyAnR4gQzm2cW87E/OcgM9XXBkQIIgQRwhngDHAGOAOcgd2egZwcIULmTz6VcLZkORPzn4PMVGcBEcI3nt1+49ElwM7/xQamMOUMcAZaOQM5OUKEcG7j3HIm5j8Hmam+NiBCECGIEM4AZ4AzwBngDOz2DOTkCBEyf/KphLMly5mY/xxkpjoLiBC+8ez2G48uAXb+LzYwhSlngDPQyhnIyREihHMb55YzMf85yEz1tQERgghBhHAGOAOcAc4AZ2C3ZyAnR4iQ+ZNPJZwtWc7E/OcgM9VZQITwjWe333h0CbDzf7GBKUw5A5yBVs5ATo4QIZzbOLecifnPQWaqrw2IEEQIIoQzwBngDHAGOAO7PQM5OUKEzJ98KuFsyXIm5j8HmanOQq8IiQa8IAABCEAAAhCAwJYJKCna8hpZ2zgCnIlxvIZEi6lsrwhREHZ+RQhTmHIGOAOcAc4AZ4AzwBngDOz1DCBC+Ah+tx/B7/XSs26+4XEGOAOcAc4AZ4AzcOkz8JEIiZ+H5A0DzgBngDPAGeAMcAY4A5wBzgBn4Fxn4IEIefSbRx1vGHAGOAOcAc4AZ4AzwBngDHAGOAPnPAMPRMh//ffzjjcMOAOcAc4AZ4AzwBngDHAGOAOcgXOeAUQIwgvhyRngDHAGOAOcAc4AZ4AzwBlY9AwgQjhwix64cypq+ub/2HAGOAOcAc4AZ4AzwBlo4wwgQhAhiBDOAGeAM8AZ4AxwBjgDnAHOwKJn4P8BsPZ+0jU4GiUAAAAASUVORK5CYII=[/img]

Правило IPBan_Block_0 нужно в любом случае, может его создать вручную??

New-Service -Name "IPBAN" -BinaryPathName "c:\ipban\DigitalRuby.IPBan.exe" -StartupType automatic -DisplayName "IPBAN" -Description "Automatically builds firewall rules for abusive login attempts"

Get-WmiObject win32_service -Filter "name='IPBAN'"

Start-Service IPBAN

sc.exe config IPBAN start= delayed-auto

Сервис IPBAN установился и работает.

Server 2008R2

Помог релогин под этой учёткой.

Правило IPBan_Block_0 появилось после повторного входа.

с пробелами после знака равно "="

sc create IPBAN binPath= c:\ipban\DigitalRuby.IPBan.exe DisplayName= "IPBAN" type= own start= delayed-auto

)))

Ваша инструкция работает только на Windows 2016 (может быть 2019), но не работает на Windows 2008 R2, в следствии того что сервер не получает IP адрес клиента, IPBan не может понять, что вообще идёт подключение (не находит IP) и соответственно ничего не работает. L

Человек выше уже столкнулся с этой проблемой и действительно сколько бы раз не вводить неправильный пароль – никакого бана не будет.

Нашёл такую инфу:

Для Windows Server 2008 или эквивалентного вам следует отключить логины NTLM и разрешить только NTLM2-вход в систему. В Windows Server 2008 нет другого способа получить IP-адрес для входа в систему NTLM.

Но на моем Windows 2008 R2 при использовании этой рекомендации происходит опять та же проблема, которая описана выше, становиться невозможно соединиться с сервером.

Прямо замкнутый круг… У кого-нибудь есть идеи как сделать так чтобы сервер стал получать IP клиента?

Ну и вот сам нашёл решение для 2008 R2: https://www.youtube.com/watch?v=V0v-xGBQRRk

Предлагаю добавить версию IPBAN, в новой создается три правила, а на скрине только один.

Второе, я бы уделил скрин профилю правила, доменный или публичный.

Вопрос - Камрады, кто знает, почему в правило попадают адреса локальных машин, даже принтеры?

А вот к общим папкам доступ пропал...

<!-- Comma separated list of ip addresses, cidr masks or dns names that are never banned. Whitelist takes precedence over blacklist. -->

<add key="Whitelist" value="192.168.1.0/24"/>

Все политики сделал, даже те, которых уже нет в этой статье (NTLM)

Служба стартует, правила не создаются

Пробовал на 5.1.1, 5.1.3, 5.1.7

Помогите ))

Пользователя в службе менял

Перелогинился

отключал антивирус с встроенным файрволом

Нет правил в брандмаузере, ни IPBan_Block_0 ни IPBan_EmergingThreats_0 ни IPBan_EmergingThreats_1000

Кстати - да, при изменении политики NTLM пропадает доступ к сетевым папкам сервера со всех "старых" клиентов, например WinXP. Это неприятно.

Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM

?

С сервером 2012R2 да какие-то странности, у меня к сожалению нет возможности проверить.

Подскажите, правильно ли я добавил локалку свою ?

<!-- Comma separated list of ip addresses, cidr masks or dns names that are never banned. Whitelist takes precedence over blacklist. -->

<add key="Whitelist" value="192.168.1.*"/>

EventID 140

- Security

- EventData

IPString 177.36.244.226

этот вариант однозначно показывает IP

не знаю как на гитхабе оставить комментарий, но было бы не плохо если б программа отслеживала это событие тоже!

mssql на порту 1433 тож защищает?

и как обстоят дела с ДДоС ? там по идее тож лезут с определённого айпи

У кого то есть мысли по данному поводу?

В статью @admin добавлять это, конечно же, не будет

Спрашивается для чего?